Tests d'intrustion - pentesting

Sécurité offensive

Vous souhaitez vérifier que votre infrastructure informatique est sécurisée ? Découvrez les services de notre Red Team.

Idéal pour :

Nos services

Le domaine de la sécurité ne cesse de gagner en complexité dès lors que les cyberattaques sont de plus en plus sophistiquées.

Les approches classiques ont atteint leurs limites et les professionnels de la sécurité doivent désormais faire face à de nouveaux défis et aux risques en découlant pour leurs clients et leur propre infrastructure.

Dans ce contexte, et afin de protéger au mieux chacun de vos projets, l’équipe Cyberforce Offensive Security vous propose plusieurs services pour vous aider.

Campagne de phishing

La sensibilisation est une chose, mais êtes-vous en mesure de faire face à une campagne de phishing bien préparée ?

Afin de mettre à l'épreuve les capacités de réponse aux incidents, les processus en place, les risques informatiques et bien d'autres choses encore, nous proposons des approches réalistes axées notamment sur le vol d'identifiants, mais aussi sur des approches plus sophistiquées comme des payloads malveillants personnalisés.

Services de pentesting

En plus de l'évaluation classique des vulnérabilités, de l'examen de l'architecture/du code, de la sécurité des applications ou encore de la sensibilisation des utilisateurs finaux, l'équipe de cybersécurité offensive de POST propose des tests de pénétration (pentesting) visant à identifier les faiblesses exploitables et leur impact et ainsi à anticiper les risques grâce à l'approche offensive.

Nous proposons une gamme complète de services touchant à toutes les couches de cybersécurité : applications Web classiques, pentesting interne, environnement mobile, intrusion physique, ingénierie sociale, etc.

Simulation d'attaque ciblée

Soumettez votre exposition aux risques à un scénario réaliste reposant sur un vecteur d'attaque prédéfini.

Emulation de campagne malveillante

Émulez les tactiques, techniques et procédures (TTP) largement utilisées dans le cadre des campagnes de cyberattaque les plus récentes pour valider votre exposition et atténuer les risques.

Recherche de vulnérabilité et sécurité des applications

En amont du lancement d'une application, remettez en question la sécurité des solutions commerciales ou fermées et appliquez des correctifs dans des environnements restreints ou sensibles grâce à des techniques de fuzzing, diffing et reverse engineering.

Exercice Red Team

Émulez une menace « réelle » sur la base d'objectifs prédéfinis (informatique, activités, etc.) dans une optique de formation et afin d'évaluer l'efficacité des personnes, des processus et des technologies utilisés pour défendre votre entreprise.

Exercice Purple Team

Le déploiement de la Purple Team, qui conjugue les ressources de la Red Team et de la Blue Team, permet aux entreprises de mieux comprendre les tactiques, techniques et procédures (TTP) utilisées par les pirates informatiques.

L'équipe Cyberforce Offensive Security en quelques mots

- Expérience pertinente et les meilleures certifications dans le domaine de la sécurité offensive (CRTP, OSEP, OSCE, OSED,...)

- Recherche d'innovation et développement OST personnalisé basé sur notre propre programme de R&D

- Challenge de vos capacités de détection et de réponse aux incidents avec une approche adaptée en fonction de vos besoins

- Inspiration des attaques du monde réel pour tester les limites de votre équipe de sécurité

- Publication de conseils et d'autres projets open source sur notre github ainsi que d'articles hautement techniques

- Une équipe internationale travaillant à l'international pour différents clients, du secteur bancaire au contexte industriel

Notre philosophie est "La meilleure défense est une bonne attaque... lorsqu'elle est utilisée de manière efficace" et c'est pourquoi nous pouvons vous apporter notre valeur ajoutée pour un meilleur ROI.

Articles associés

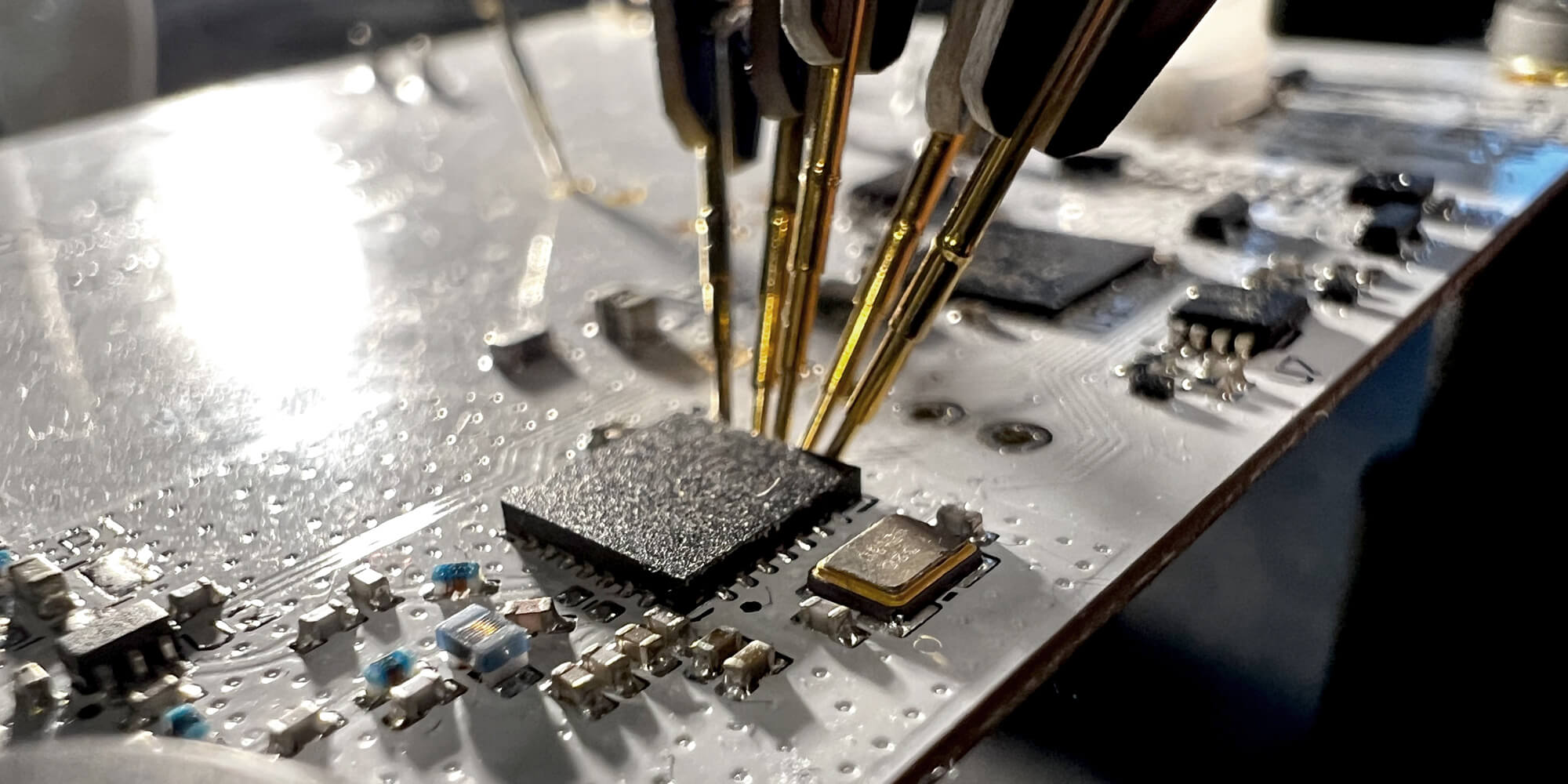

Recherche de vulnérabilités sur des équipements IoT: Cas de la CVE-2022-46527 (Partie 2)

Cet article est la seconde partie de l’étude de cas de la CVE-2022-46527 et va parler de la découverte de la vulnérabilité et d’une preuve de concept menant à un crash

Publié le

26 juin 2023

Recherche de vulnérabilités sur des équipements IoT: Cas de la CVE-2022-46527 (Partie 1)

Mise en place de l’environnement afin de rechercher des vulnérabilités sur des équipements IoT: Cas de la CVE-2022-46527

Publié le

14 mars 2023

Exploitation du CVE-2018-5093 sur Firefox 56 et 57 – PARTIE 2 : obtention de l’exécution de code

Comment exploiter la vulnérabilité sur Firefox 56 et 57 pour obtenir l'exécution de code

Publié le

19 septembre 2022

Nos experts répondent à vos questions

Des questions sur un article ? Besoin de conseils pour trouver la solution qui répondra à vos problématiques ICT ?

Vous avez des questions ?

Contactez-nous gratuitement au 8002 4000 ou au +352 2424 4000 depuis l'étranger de lundi à vendredi de 8h à 18h.

Pourquoi POST ?

Découvrez les forces de POST : innovations, certifications, engagements RSE.