Nos articles

Nos articles

Votre entreprise a-t-elle pensé à un travail hybride sécurisé ?

En mode hybride, il est essentiel que les télétravailleurs aient accès au réseau de l’entreprise. Cependant, le type d’accès au réseau de l’entreprise à distance peut engendrer de graves problèmes pouvant mettre en péril la sécurité de l’entreprise si un système VPN « bricolé » a été mis en place.

Lire cet articleAuteur

Béatrice SeiwertPublié le

19 mars 2024

La parole aux femmes, interview avec 4 femmes de la tech'

Dans le cadre de la journée internationale des droits des femmes, découvrez notre interview avec 4 "Femmes de la Tech'".

Lire cet article

Auteur

Marion CuisinierPublié le

06 mars 2024

Le futur de la connectivité M2M passera par l'eSIM

Les cas d’usages s’appuyant sur la capacité des objets à communiquer entre eux se multiplient rapidement. D’ici 2030, on estime que 50 milliards d’objets seront connectés et échangeront des données à travers des écosystèmes divers et variés. Pour accompagner cette transformation, la technologie évolue elle aussi. Afin de faciliter l’intégration des éléments et permettre aux acteurs mettant en œuvre des solutions M2M/IoT de gagner en agilité, les innovations autour de l’eSIM ouvrent de nouvelles perspectives. Les possibilités liées à ces évolutions étaient récemment évoquées lors de notre webinar « M2M’s Future is eSIM ».

Lire cet article

Auteur

Júlio PinhoPublié le

27 février 2024

Attaques DDoS au Luxembourg en 2024

Découvrez les statistiques des attaques DDoS détectées au Luxembourg en 2024 par POST Cyberforce.

Lire cet article

Auteur

Paul FelixPublié le

01 février 2024

Deepfake : comment ne pas se laisser tromper ?

Les technologies d’intelligence artificielle et de deep learning permettent, aujourd’hui, de créer des contenus de toute pièce, mettant en scène des personnes réelles avec un très haut degré de réalisme. Avec ces deepfakes, de nouveaux risques émergent. Comment garantir l’authenticité d’une image ou d’une vidéo ? Comment parvenir à distinguer le vrai du faux ? Que peut-on mettre en œuvre pour lutter contre la propagation de contenus se révélant être des contrefaçons ? Depuis plusieurs années, POST Luxembourg, en partenariat avec l’Université du Luxembourg, travaille sur ces questions… plus actuelles que jamais.

Lire cet article

Auteur

Cu NguyenPublié le

30 janvier 2024

Comment créer des mots de passe sécurisés et les retenir ?

Boite e-mails, sites de e-commerce, sites de e-banking….tous ces sites vous demandent de créer un compte, nécessitant un mot de passe. Réflexe courant : pour se faciliter la vie, nombreux sont ceux qui choisissent le même mot de passe pour tous les sites afin d’être sûrs de ne pas l’oublier. Toutefois cette pratique expose à de gros risques : en effet les cyberattaquants ont accès plus facilement à toutes vos informations pour usurper votre identité et utiliser votre compte bancaire.

Lire cet articleAuteur

Béatrice SeiwertPublié le

23 janvier 2024

Technologies et télécoms : cinq tendances majeures pour 2024

Comment les usages de la technologie et des réseaux vont-ils évoluer en 2024 ? Dans cet article, nous revenons sur cinq tendances majeures à tenir à l’œil.

Lire cet article

Auteur

Abigail ChaudierPublié le

16 janvier 2024

Mieux gérer son temps au travail

Comment mieux gérer son temps au travail afin d'être plus productif, plus concentré et donc plus zen ? On vous dit tout. Effectuer plusieurs tâches dans une journée de travail implique une bonne planification. Cette dernière est essentielle car elle nous sert d’abord à nous fixer des objectifs réalistes mais surtout à finir sereinement une journée de travail bien remplie.

Lire cet articleAuteur

Béatrice SeiwertPublié le

09 janvier 2024

Se prémunir des attaques DDoS en bloquant le trafic illégitime

De mois en mois, on voit nombre d’attaques dites de déni de service (DDoS) se multiplier au Luxembourg. Des cybercriminels détournent des objets connectés pour envoyer du trafic illégitime vers des organisations et saturer leur connectivité. Ces attaques ont pour effet de dégrader le niveau de service ou de paralyser l’activité. Pour aider les acteurs luxembourgeois à s’en prémunir, POST a mis en place des solutions permettant d’écarter (en temps réel si cela est justifié) le trafic illégitime avant qu’il n’atteigne les systèmes de l’organisation.

Lire cet article

Auteur

Paul FelixPublié le

19 décembre 2023

4 questions essentielles à propos de la téléphonie Teams

Teams, la plateforme de collaboration de Microsoft, est un outil qui fait désormais partie du quotidien de nombreux salariés au Luxembourg. Ce que l’on sait moins, par contre, c’est qu’il est possible d’intégrer l’ensemble de la téléphonie de l’entreprise au sein de la solution. Cette fonctionnalité permet d’unifier l’ensemble des canaux de communication et d’offrir plus de flexibilité à chacun de vos collaborateurs.

Lire cet article

Auteur

David AccohPublié le

05 décembre 2023

SIM, eSIM et iSIM : la connectivité mobile se réinvente sans cesse

Grâce à l’eSIM, depuis quelques années, il n’est plus nécessaire d’insérer une carte SIM dans son smartphone pour se connecter au réseau. Celle-ci est embarquée dans le téléphone. Alors que l’utilisation de l’eSIM est encore loin d’être généralisée en Europe, on voit déjà poindre la technologie qui pourrait la remplacer. Avec l’iSIM, les fonctionnalités de la carte SIM sont directement intégrées au processeur principal de l’appareil mobile. La dématérialisation de la carte offre de nouvelles opportunités aux utilisateurs et des promesses d’économies pour les fabricants. Elle permet aussi de faciliter la connectivité d’objets beaucoup plus petits, avec un haut niveau de sécurité.

Lire cet article

Auteur

Benjamin VasseurPublié le

21 novembre 2023

Comment réduire votre consommation d'énergie avec ConnectedOffice ?

De nos jours, il est rare de voir un employé sans un ordinateur portable ou sans un appareil connecté pour effectuer ses tâches au quotidien. Pour une utilisation responsable de ces outils numériques, la mise en place d'un réseau de télécommunications est indispensable. Dans cet article, nous vous donnons quelques conseils pour mieux gérer la consommation d'énergie de votre installation ConnectedOffice.

Lire cet articleAuteur

Fanny NganPublié le

14 novembre 2023

Créer son entreprise au Luxembourg : à quoi faut-il penser ?

Le marché luxembourgeois est attractif pour les entrepreneurs. La dynamique économique qui anime le pays est source de nombreuses opportunités pour celui qui souhaite créer son business. Toutefois, développer son activité ne s’improvise pas et implique de bien se préparer, de s’entourer des bons partenaires et de trouver les bons financements.

Lire cet articleAuteur

Béatrice SeiwertPublié le

07 novembre 2023

Cyberscore : le nutri-score de la sécurité pour les PME au Luxembourg.

Le cyberscore est le fruit d’une initiative développée par POST et Luxcontrol dans le but d’aider les petites et moyennes organisations au Luxembourg à aborder plus facilement les enjeux de cybersécurité.

Lire cet article

Auteur

Marion CuisinierPublié le

24 octobre 2023

Octobre, le mois européen de la cybersécurité.

Pour inaugurer le mois européen sur la Cybersécurité, l'ENISA (agence européenne de cybersécurité) a publié en septembre 2023 un article visant à mettre en évidence les risques d’hameçonnage accru liés aux nouvelles technologies susceptibles de croître d'ici à 2030.

Lire cet articleAuteur

Fanny NganPublié le

17 octobre 2023

La téléphonie fixe d'entreprise poursuit sa mue vers le tout IP

De nombreuses organisations, dont la téléphonie fonctionne encore sur base de la technologie analogique, sont aujourd’hui invitées à évoluer dans cette voie.Cette évolution constitue, en outre, une belle opportunité de repenser sa téléphonie, en considérant ses besoins ainsi que les nouvelles possibilités offertes par la technologie.

Lire cet article

Auteur

Luc HalbardierPublié le

03 octobre 2023

Le nomadisme, nouveau mode de travail en entreprise

Télétravail et travail hybride, font désormais partie du quotidien des entreprises, et font de chaque lieu un espace potentiel de travail. On peut désormais parler de « nomadisme » au travail, qui implique de se doter d'outils et de services appropriés, afin de pouvoir assurer la productivité et la collaboration de vos employés, tout en sécurisant le réseau et les données de votre entreprise.

Lire cet articleAuteur

Béatrice SeiwertPublié le

19 septembre 2023

CloudPBX facilite la gestion de la téléphonie d’entreprise depuis 10 ans

Dans le monde de la téléphonie d’entreprise, cette nouvelle offre a constitué une révolution majeure, rendant notamment possible la convergence fixe-mobile, offrant davantage de flexibilité aux collaborateurs et facilitant grandement la gestion de sa téléphonie interne.

Lire cet article

Auteur

Sophia KadriPublié le

15 septembre 2023

Aider les entreprises à acquérir une réelle culture de la donnée

Mettre en œuvre une approche « Data Intelligence » au sein de son organisation est un projet d’envergure, qui implique de considérer de nombreux aspects autour de la technologie. S’inscrire dans une démarche d’analyse de données ou, in fine, recourir à l’intelligence artificielle ou au machine learning à l’échelle de l’organisation nécessite, au préalable, de bien connaître ses données et de les maîtriser.

Lire cet article

Auteur

Nicolas VivarelliPublié le

12 septembre 2023

E-book International

Avec les progrès technologiques continus, l’IoT est devenu plus important que jamais, réduisant l’effort humain pour plusieurs activités et fournissant des tonnes de données, pour être ensuite traitées et donner lieu à des informations significatives.

Lire cet article

Auteur

Júlio PinhoPublié le

05 septembre 2023

A travers HELIX, la technologie au service des utilisateurs

Le nouveau siège de POST, HELIX, situé en face de la gare de Luxembourg, comprend une multitude de choix technologiques afin d’améliorer l’expérience des visiteurs et des collaborateurs.

Lire cet article

Auteur

Laurent RapinPublié le

17 août 2023

L'évolution essentielle des SOC vers un mode hybride

Avec l’évolution constante des environnements numériques, POST transforme son SOC en hybride en combinant plusieurs avancées technologiques.

Lire cet article

Auteur

Dylan DintransPublié le

08 août 2023

Trucs et astuces pour l'été

Avec les vacances d’été, nous vous proposons quelques trucs et astuces pour vous faciliter votre travail

Lire cet articleAuteur

Béatrice SeiwertPublié le

24 juillet 2023

Quand l’Internet accompagne les professionnels partout

Pour les travailleurs individuels amenés à se déplacer régulièrement ou à travailler depuis plusieurs sites, il est par exemple possible de souscrire à des solutions mobiles de connectivité data.

Lire cet article

Auteur

Benjamin VasseurPublié le

18 juillet 2023

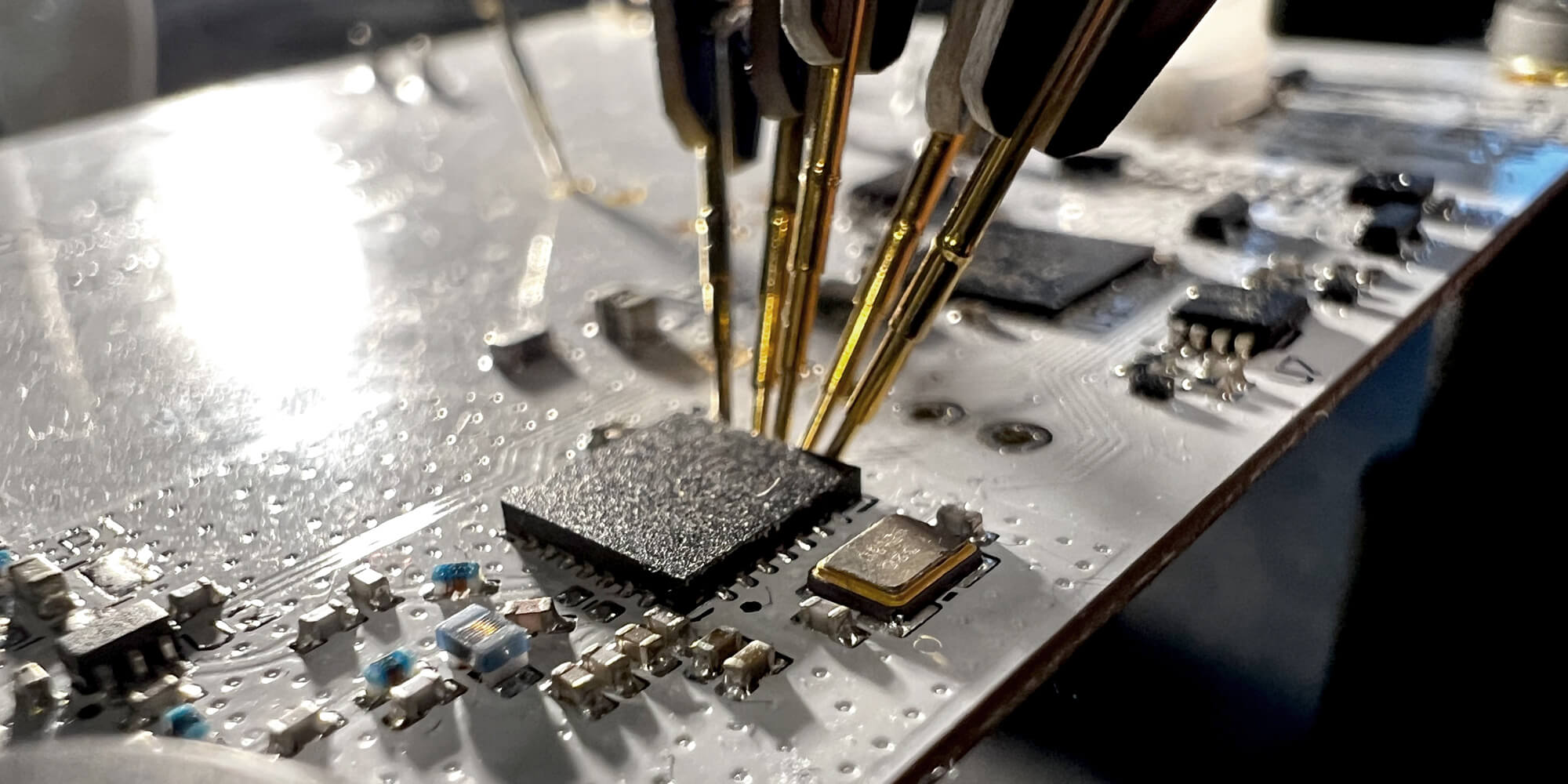

Recherche de vulnérabilités sur des équipements IoT: Cas de la CVE-2022-46527 (Partie 2)

Cet article est la seconde partie de l’étude de cas de la CVE-2022-46527 et va parler de la découverte de la vulnérabilité et d’une preuve de concept menant à un crash

Lire cet articlePublié le

26 juin 2023

Bien préparer son projet IoT et choisir le bon fournisseur

Au-delà de l’idée, la mise en œuvre d’un projet ou la création d’une activité s’appuyant sur la technologie connectée implique de prendre en compte divers aspects. Alors, à quoi faut-il faire attention ?

Lire cet article

Auteur

Júlio PinhoPublié le

13 juin 2023

La technologie au service d’une gestion plus efficiente de l’espace

La technologie, en facilitant la collecte des données, permet de comprendre plus efficacement les nouveaux besoins

Lire cet article

Auteur

Laurent RapinPublié le

22 mai 2023

Mieux intégrer les nouvelles technologies de collaboration « fixe-mobile »

Les technologies supportant la téléphonie, la collaboration et plus globalement la connectivité à l’échelle de l’entreprise évoluent rapidement.

Lire cet articleAuteur

Lionel VogelPublié le

24 avril 2023

Nos téléphones nous écoutent-ils ?

Si nos téléphones semblent nous espionner, il existe des moyens de garantir la confidentialité de vos conversations.

Lire cet articleAuteur

Béatrice SeiwertPublié le

13 avril 2023

7 tendances et évolutions technologiques incontournables en 2023

Découvrez avec nous, et notre partenaire Splunk, les tendances et évolutions technologiques dont il faudra tenir compte dans les mois à venir.

Lire cet article

Auteur

Marion CuisinierPublié le

03 avril 2023

5 leviers pour réduire l’empreinte environnementale de votre informatique

L'opération d'un numérique plus responsable implique la diminution des ressources informatiques qui consomment beaucoup d'énergie

Lire cet article

Auteur

Luc HalbardierPublié le

21 mars 2023

Recherche de vulnérabilités sur des équipements IoT: Cas de la CVE-2022-46527 (Partie 1)

Mise en place de l’environnement afin de rechercher des vulnérabilités sur des équipements IoT: Cas de la CVE-2022-46527

Lire cet articlePublié le

14 mars 2023

Améliorer la sécurité et l'efficacité du transport par camion grâce aux technologies de l'IoT

L'utilisation de capteurs et de dispositifs connectés dans les camions pour capturer des données sur différents aspects du transport, comme la localisation géographique ou la température, a permis d'accéder en temps réel à des informations de suivi appréciées et désormais considérées comme standard par les entreprises, ainsi que d'améliorer considérablement le suivi et la sécurité du fret.

Lire cet article

Auteur

Klaus FuchsPublié le

12 mars 2023

Protéger sa PME face aux diverses cybermenaces

POST inclut des éléments de sécurité dans son offre de connectivité professionnelle – ConnectedOffice pour protéger les PME

Lire cet articleAuteur

Béatrice SeiwertPublié le

08 mars 2023

ConnectedOffice, l’offre de connectivité professionnelle sécurisée de POST

ConnectedOffice, de POST, propose une offre « tout-en-un » répondant aux besoins simples ou complexes des PME en termes de connectivité et réseau

Lire cet articleAuteur

Fanny NganPublié le

28 février 2023

Optimisation des coûts IoT

Plusieurs éléments doivent être pris en considération afin de déterminer la meilleure formule tarifaire en matière de connectivité IoT ou M2M

Lire cet article

Auteur

Júlio PinhoPublié le

21 février 2023

Attaques DDoS au Luxembourg en 2023

Découvrez les statistiques des attaques DDoS détectées au Luxembourg en 2023 par POST Cyberforce.

Lire cet article

Auteur

Paul FelixPublié le

15 février 2023

L’IoT, vecteur d’économie d’énergie et d’eau

Grâce à l'IoT on peut déployer des capteurs en tout lieu qui permettent d’accéder à une meilleure compréhension de la manière avec laquelle est consommée l’énergie

Lire cet article

Auteur

Laurent RapinPublié le

14 février 2023

La garantie d’être alerté si une alarme se déclenche

Alarmis est une offre de POST qui transmet l’alerte en cas d’incendie ou d’intrusion aux unités de secours

Lire cet articleAuteur

Fanny NganPublié le

09 février 2023

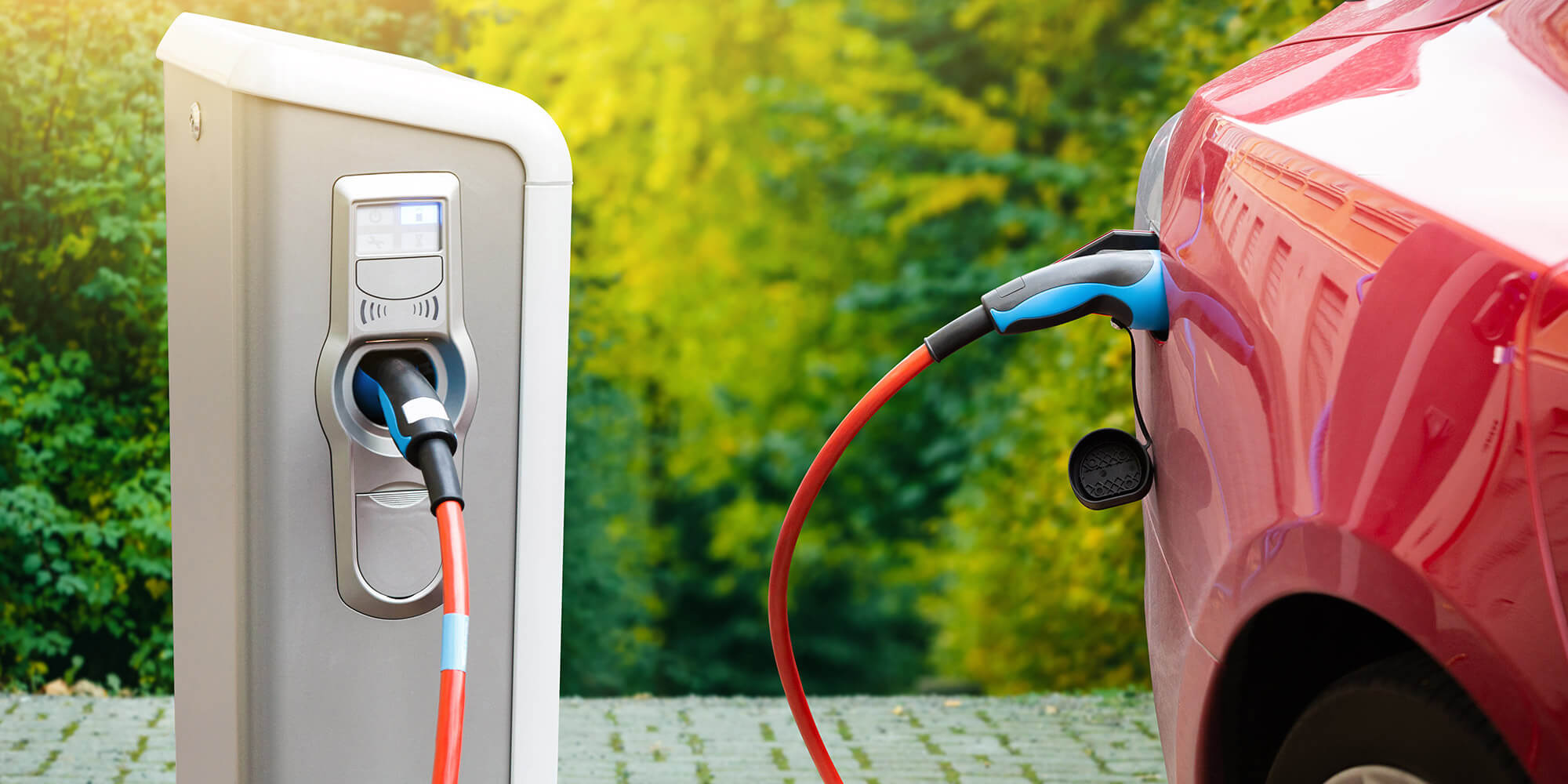

Une connectivité sans fil fiable est essentielle pour les stations de recharge électrique

Une station de recharge électrique individuelle peut impliquer plusieurs acteurs, notamment le fabricant, la société qui installe la station et, dans certains cas, un opérateur back-end.

Lire cet article

Auteur

Klaus FuchsPublié le

08 février 2023

Des cartes SIM POST actives dans 82 pays

Au départ du Luxembourg, POST déploie des cartes SIM auprès de ses clients établis dans 82 pays pour connecter des objets circulant tout autour du globe

Lire cet article

Auteur

Júlio PinhoPublié le

31 janvier 2023

20.000 SMS de phishing se faisant passer pour Guichet.lu détectés en une semaine

Depuis quelques semaines, une vaste campagne de phishing SMS cible des numéros mobiles luxembourgeois en cherchant à se faire passer pour le portail citoyen de l’administration publique.

Lire cet article

Auteur

Cu NguyenPublié le

19 janvier 2023

Peut-on réellement faire confiance au cloud ?

Les plateformes cloud offrent aux organisations de nombreuses nouvelles possibilités, comment en tirer pleinement profit ?

Lire cet article

Auteur

Luc HalbardierPublié le

20 décembre 2022

Extraire de la valeur de ses données

Une approche Big Data permet de créer de la valeur de bien des manières. Découvrez tout le potentiel à travers quelques cas d’usage concrets

Lire cet article

Auteur

Nicolas VivarelliPublié le

13 décembre 2022

Faire face à des attaques DDoS de plus en plus fréquentes

Cibles d’attaques volumétriques, les organisations luxembourgeoises peuvent rapidement se retrouver paralysées, littéralement écartées d’Internet

Lire cet article

Auteur

Paul FelixPublié le

29 novembre 2022

Garantir une couverture mobile optimale à l’intérieur des immeubles

Pour diverses raisons liées à un bâtiment (sa structure, les matériaux qu’il met en œuvre ou encore son isolation thermique), il arrive que ses occupants peinent à accéder au réseau mobile traditionnel. Avec « Indoor Mobile Coverage », POST vous accompagne dans la mise en œuvre de solutions permettant d’assurer une connectivité mobile optimale en intérieur.

Lire cet article

Auteur

Justin StephanyPublié le

15 novembre 2022

Pourquoi externaliser la gestion de ses impressions ?

Au cœur d’une organisation, la gestion et le suivi de vos impressions peut être pesante. Et si, pour répondre à vos besoins en la matière vous optiez pour un service externalisé de suivi et de gestion de vos solutions d’impression comme le propose POST ? La démarche permet de faire des économies, de réduire son empreinte environnementale tout en contribuant à la productivité de vos équipes et à l’amélioration de la sécurité des informations.

Lire cet articleAuteur

Béatrice SeiwertPublié le

10 novembre 2022

Une nouvelle organisation du travail

En quelques mois, notre conception de l’environnement professionnel et l’organisation même du travail, ont fondamentalement changé. Chacun, désormais, est amené à travailler depuis divers lieux : son propre domicile, en télétravail, son poste au bureau, ou encore une salle de réunion. L’enjeu, dès lors, est de pouvoir se connecter facilement aux autres, à l’organisation, à ses ressources et à ses données, aux outils et aux processus mis en place.

Lire cet article

Auteur

Daniel SantosPublié le

20 octobre 2022

Personnaliser les icônes de vos apps c'est possible

Les icônes des applications présentes au niveau de l’interface de votre smartphone ne sont pas à votre goût ? Vous avez la possibilité d’en changer. Sous Android ou encore iOS, nous vous indiquons la marche à suivre.

Lire cet articleAuteur

Béatrice SeiwertPublié le

14 octobre 2022

Attaques DDoS au Luxembourg en 2022

Découvrez les statistiques des attaques DDoS détectées au Luxembourg en 2022 par POST Cyberforce.

Lire cet article

Auteur

Paul FelixPublié le

11 octobre 2022

La 5G, désormais une réalité porteuse d’opportunités

La 5G vient répondre au défi que représente l’accroissement de la production et de la consommation de données au travers de terminaux mobiles. Pour l’utilisateur d’un smartphone, le passage de la 4G à la 5G ne va pas constituer une évolution mais bien une révolution.

Lire cet article

Auteur

Justin StephanyPublié le

04 octobre 2022

Exploitation du CVE-2018-5093 sur Firefox 56 et 57 – PARTIE 2 : obtention de l’exécution de code

Comment exploiter la vulnérabilité sur Firefox 56 et 57 pour obtenir l'exécution de code

Lire cet articlePublié le

19 septembre 2022

Métavers : le nouvel Internet de demain ?

Phénomène grandissant mais concept encore flou pour bon nombre d’entre nous, le marché du métavers devrait atteindre 800 milliards de dollars d’ici 2024 (Bloomberg). Pourquoi s’y intéresser et à quoi devons-nous nous attendre ?

Lire cet article

Auteur

Marion CuisinierPublié le

13 septembre 2022

Mieux suivre et accompagner les patients à distance

En ayant recours à des services de connectivité mobile, l’accompagnement médical évolue. L’utilisation des objets connectés, par exemple, sert le développement de services de téléassistance.

Lire cet article

Auteur

Jean MarquesPublié le

08 septembre 2022

La météo de la cybersécurité – 2ème trimestre 2022

Chaque trimestre, l’équipe Cyberforce de POST décrit l’état de la menace cyber, tel qu’elle l’a perçu via sa gestion des incidents de sécurité.

Lire cet article

Auteur

PitPublié le

16 août 2022

Le grand entretien de la POST Cyberforce

« Au cœur de l’année 2021, l’événement le plus marquant a certainement été le signalement et l’exploitation par des acteurs malintentionnés de la vulnérabilité log4j »

Lire cet article

Auteur

Marion CuisinierPublié le

19 juillet 2022

Cybersécurité : à bord du SOC de POST, l’esprit serein

Recourir à un Security Operations Center (SOC) en tant qu’organisation permet de s’assurer d’avoir un œil en permanence sur l’activité opérée au niveau de ses systèmes d’information dans l’optique de réagir efficacement et rapidement à toute attaque ou anomalie.

Lire cet article

Auteur

Alan OlszewskiPublié le

12 juillet 2022

Exploitation du CVE-2018-5093 sur Firefox 56 et 57 – PARTIE 1 : contrôle du pointeur d'instruction

Découvrez comment profiter de la vulnérabilité de l'underflow entier sur Firefox 56 et 57

Lire cet articlePublié le

04 juillet 2022

La valorisation des données au service de la performance marketing

La donnée est la ressource centrale de l’économie numérique, levier incontournable de création de valeur. L’enjeu, pour les entreprises, est de parvenir à gérer les données à leur disposition et de les valoriser au regard du besoin de leur activité.

Lire cet article

Auteur

Nicolas VivarelliPublié le

21 juin 2022

Smart Vending : la connectivité au service de la gestion à distance des distributeurs

La connectivité IoT contribue à améliorer le suivi des distributeurs automatiques, en faisant remonter en temps réel un certain nombre de données liées à leur utilisation.

Lire cet article

Auteur

Laurent TurmesPublié le

09 juin 2022

La météo de la cybersécurité – 1er trimestre 2022

Chaque trimestre, l’équipe Cyberforce de POST décrit l’état de la menace cyber, tel qu’elle l’a perçu via sa gestion des incidents de sécurité.

Lire cet article

Auteur

PitPublié le

19 mai 2022

Wi-Fi : comment garantir une couverture optimale ?

Le Wi-Fi, dans le contexte d’une entreprise où l’on bouge plus, permet de se connecter rapidement à Internet, de manière sécurisée, sans occasionner de frais de consommation de données mobiles.

Lire cet article

Auteur

Benjamin VasseurPublié le

02 mai 2022

Simuler des attaques sur les réseaux télécoms pour mieux les protéger

Les réseaux de télécommunication sont de plus en plus régulièrement la cible de personnes malveillantes, qui les attaquent pour les détourner ou encore intercepter des communications.

Lire cet article

Auteur

Alexandre De OliveiraPublié le

19 avril 2022

Prenez le contrôle sur l'ensemble de vos solutions de télécommunications

Garder un œil sur les consommations, pouvoir facilement activer ou désactiver une carte SIM, s’assurer que l’ensemble des services sont bien opérationnels.

Lire cet article

Auteur

PitPublié le

12 avril 2022

Empêcher toute connexion à risque grâce à la protection DNS

Devant faire face à des menaces informatiques variées, les organisations ont désormais la possibilité, grâce à une solution de protection DNS, de renforcer leur sécurité en s’assurant de la légitimité du trafic en lien avec l’entreprise.

Lire cet articleAuteur

Béatrice SeiwertPublié le

22 mars 2022

Flexibiliser les espaces de bureau et les parkings grâce à l'IoT

Offrir davantage de flexibilité contribuerait à renforcer l’engagement des collaborateurs. Par exemple, une étude réalisée par le cabinet EY a révélé que 50% des salariés seraient prêts à démissionner s’ils n’ont pas la possibilité de travailler à distance ou de manière plus flexible.

Lire cet article

Auteur

Laurent RapinPublié le

15 mars 2022

Exercice de simulation d'adversaire : quand la vie réelle rencontre le monde des affaires

Cet article est un court récit d'un exercice de simulation d'adversaire réalisé par l'équipe de cybersécurité offensive CyberForce de POST

Lire cet articlePublié le

08 mars 2022

La météo de la cybersécurité – 4ème trimestre 2021

Chaque trimestre, l’équipe Cyberforce de POST décrit l’état de la menace cyber, tel qu’elle l’a perçu via sa gestion des incidents de sécurité.

Lire cet article

Auteur

PitPublié le

22 février 2022

Améliorer l'exploitation des machines sur chantier grâce à l'IoT

Par une approche collaborative, les sociétés Tralux, Mako (tous deux possédant la connaissance complète des besoins du métier) et POST (expert technologique) ont créé une plateforme de suivi de leurs matériels sur les chantiers de construction.

Lire cet article

Auteur

Laurent RapinPublié le

08 février 2022

4 façons pour gagner en efficacité à l’ère du travail hybride

Les employés travaillent et communiquent désormais en tout lieu, sans se trouver physiquement au même endroit. Un des défis de nos jours est de mettre à disposition de vos collaborateurs des outils de travail qui leur permettent d’être efficaces, tout en étant plus proches de leurs clients.

Lire cet article

Auteur

David AccohPublié le

25 janvier 2022

Le mobile, de plus en plus présent dans nos vies

S’il est déjà bien ancré dans le quotidien de chacun, l’usage du mobile continue de progresser au Luxembourg comme partout dans le monde. Cette évolution concerne aussi bien la sphère privée que le monde professionnel.

Lire cet article

Auteur

PitPublié le

14 décembre 2021

La météo de la cybersécurité – 3ème trimestre 2021

Chaque trimestre, l’équipe Cyberforce de POST décrit l’état de la menace cyber, tel qu’elle l’a perçu via sa gestion des incidents de sécurité.

Lire cet article

Auteur

PitPublié le

30 novembre 2021

Au plus près des PME pour soutenir leur développement

Le service Medium Business de POST entend répondre aux besoins en informatique et en télécommunication des organisations de taille moyenne en proposant un accompagnement personnalisé dans la durée.

Lire cet articleAuteur

Béatrice SeiwertPublié le

16 novembre 2021

En permanence un œil sur la connectivité de votre entreprise

De plus en plus, la connectivité devient critique et doit pouvoir être contrôlée, assurée, gérée de manière proactive afin de pouvoir accompagner la croissance de l’activité, garantir l’accès aux services proposés et la sécurité des utilisateurs

Lire cet article

Auteur

Paul FelixPublié le

04 novembre 2021

Sécuriser les terminaux à l’ère du travail à distance

Comment se protéger de la menace avec un environnement informatique plus ouvert, des collaborateurs situés à distance, une plus grande hétérogénéité des terminaux – poste de travail, mobile ou tablette – utilisés par les employés ?

Lire cet article

Auteur

PitPublié le

18 octobre 2021

Attaques DDoS au Luxembourg en 2021

Découvrez les statistiques des attaques DDoS détectées au Luxembourg en 2021 par POST Cyberforce.

Lire cet article

Auteur

Paul FelixPublié le

30 septembre 2021

Placer les objets connectés au service de la santé

Dans le domaine de la santé, les objets connectés sont de plus en plus utilisés. De nouvelles applications facilitent la gestion des hôpitaux et le suivi des patients. La 5G, en outre, ouvre de nouvelles perspectives.

Lire cet article

Auteur

Laurent RapinPublié le

23 septembre 2021

Démon Wi-Fi iOS : De la chaîne de format iOS au RCE zéro-clic

Vous avez peut-être vu le récent bug dans iOS 14.0 à 14.4, qui a fait planter le service Wi-Fi en nommant un point d'accès d'une manière spécifique. Apple a qualifié ce bug de déni de service sur le service Wi-Fi, mais l'équipe de recherche Zecops [1] a démontré qu'il pouvait être exploité, provoquant un RCE, et plus précisément un RCE zéro-clic.

Lire cet articlePublié le

07 septembre 2021

La météo de la cybersécurité – 2ème trimestre 2021

Chaque trimestre, l’équipe Cyberforce de POST décrit l’état de la menace cyber, tel qu’elle l’a perçu via sa gestion des incidents de sécurité.

Lire cet article

Auteur

PitPublié le

17 août 2021

5 bonnes raisons de repenser votre téléphonie d’entreprise

Avec la généralisation du télétravail pendant le confinement, les entreprises ont dû tirer profit des technologies disponibles pour pouvoir continuer à collaborer et à maintenir les opérations durant cette période particulière.

Lire cet articleAuteur

Béatrice SeiwertPublié le

27 juillet 2021

L'eSIM vous simplifie la vie

Grâce à l’eSIM, il est beaucoup plus simple de jongler avec plusieurs numéros sur un même appareil mobile. Entre autres avantages, la carte SIM électronique intégrée au mobile vous offre aussi plus de libertés dans vos déplacements à l’étranger.

Lire cet article

Auteur

Benjamin VasseurPublié le

13 juillet 2021

Exercice Red Team - Chapitre 3

Comme indiqué dans le scénario précédent, nous avons équipé plusieurs appareils Raspberry d'un modem 4G, ce qui nous permet de contrôler à distance l'appareil sans avoir besoin d'être à proximité pour le faire fonctionner.

Lire cet articlePublié le

29 juin 2021

Profitez de tous les avantages de la téléphonie sur IP

Avec la téléphonie sur IP, les organisations peuvent accéder à de nouvelles fonctionnalités, notamment pour faciliter la collaboration ou améliorer le suivi des communications.

Lire cet articleAuteur

Béatrice SeiwertPublié le

25 mai 2021

La météo de la cybersécurité – 1er trimestre 2021

Chaque trimestre, l’équipe Cyberforce de POST décrit l’état de la menace cyber, tel qu’elle l’a perçu via sa gestion des incidents de sécurité.

Lire cet article

Auteur

PitPublié le

11 mai 2021

Exercice Red Team - Chapitre 2

Avant toute action, nous nous sommes concentrés sur la conception de la charge utile qui sera utilisée avec nos scénarios d'attaque. Nous avons décidé d'opter pour la charge utile HTTPS inverse sans étape de PowerShell qui sera fournie à l'aide du dropper HTA et exécutée sur la machine cible.

Lire cet articlePublié le

20 avril 2021

Les réseaux sociaux, un canal de vente désormais incontournable

Pour vendre, développer une présence sur les réseaux sociaux s’avère être une stratégie payante, et ce que l’on s’adresse à une cible B2B ou à une clientèle B2C. Cependant, l’utilisation de ces canaux implique de mettre en œuvre des approches cohérentes et le partage régulier d’un contenu adapté.

Lire cet articleAuteur

Béatrice SeiwertPublié le

06 avril 2021

Anatomie d'un exercice Red Team - Chapitre 1

Un engagement Red Team peut être décrit brièvement comme une simulation d'attaque ciblée en situation réelle. En tant qu'acteur de la menace, il utilise une approche mixte faisant appel à l'ingénierie sociale, aux techniques d'intrusion physique, aux tests d'intrusion ciblant des applications/réseaux, aux campagnes de phishing ciblées... simultanément pour atteindre certains objectifs prédéfinis.

Lire cet articlePublié le

22 mars 2021

Faire une place aux femmes dans la cybersécurité

A l’occasion de la Journée des droits de la femme, nous vous proposons de partir à la rencontre d’Aurélie Da Silva, Information Security Officer au sein de POST Luxembourg.

Lire cet article

Auteur

PitPublié le

08 mars 2021

La météo de la cybersécurité – 4ème trimestre 2020

Chaque trimestre, l’équipe Cyberforce de POST décrit l’état de la menace cyber, tel qu’elle l’a perçu via sa gestion des incidents de sécurité.

Lire cet article

Auteur

PitPublié le

25 février 2021

Cybersécurité : comment réduire les faux positifs ?

La surveillance de plus en plus rapprochée des infrastructures réseau a fait exploser le nombre d’alertes de sécurité. Or, à force d’entendre crier au loup, les équipes informatiques ont tendance à négliger ces alertes, faisant peser un risque critique pour la sécurité de leur entreprise.

Lire cet article

Auteur

Dylan DintransPublié le

04 février 2021

Une approche en trois étapes pour relever les défis du contrôle de la sécurité de l'IoT

Aussi pratiques puissent être les solutions IoT, elles présentent également de nouveaux risques en matière de sécurité. Non seulement le nombre de dispositifs augmente, mais ces derniers peuvent également être exposés à un accès physique.

Lire cet article

Auteur

PitPublié le

14 janvier 2021

La météo de la cybersécurité – 3ème trimestre 2020

Chaque trimestre, l’équipe Cyberforce de POST décrit l’état de la menace cyber, tel qu’elle l’a perçu via sa gestion des incidents de sécurité.

Lire cet article

Auteur

PitPublié le

10 novembre 2020

Stratégies de corrélation au sein d'un SOC : comment ça marche ?

Phishing, ransomware… Les cyber-attaques contre les entreprises ont littéralement explosé cette année. Pour s’en prémunir, de plus en plus d’entreprises choisissent de mettre en place un SOC : Security Operations Center.

Lire cet article

Auteur

Alan OlszewskiPublié le

20 octobre 2020

Smart parking entreprise : si nos parkings devenaient intelligents ?

L’accès au parking est un critère important qu’il s’agisse de trouver de nouveaux clients ou de recruter de nouveaux talents. Mais c’est aussi un centre de coût pour les entreprises qui peut être optimisé grâce à l’IoT.

Lire cet article

Auteur

Laurent RapinPublié le

21 septembre 2020

PME : saviez-vous que les chatbots peuvent vous faire gagner un temps précieux ?

Qu'est-ce que l'intelligence artificielle a à offrir aux PME ? Le moment est-il venu d'embrasser la révolution des chatbots ?

Lire cet articleAuteur

Béatrice SeiwertPublié le

25 août 2020

Le facteur humain, une clé pour la stratégie de cybersécurité

Les entreprises doivent protéger leurs informations, qu’elles soient physiques ou informatisées. De plus, les menaces ne proviennent pas seulement de l’extérieur, la menace interne est bien réelle mais ce point est souvent négligé.

Lire cet article

Auteur

PitPublié le

15 juillet 2020

La météo de la cybersécurité – 2ème trimestre 2020

Chaque trimestre, l’équipe Cyberforce de POST décrit l’état de la menace cyber, tel qu’elle l’a perçu via sa gestion des incidents de sécurité.

Lire cet article

Auteur

PitPublié le

08 juillet 2020

Microsoft Direct Routing : la communication unifiée by Microsoft

Leader des solutions de collaboration, Microsoft Teams lance Direct Routing. Une solution de communication unifiée qui permet aux entreprises de passer tous leurs appels via un seul outil : MS Teams.

Lire cet article

Auteur

Luc HalbardierPublié le

05 juin 2020

La météo de la cybersécurité – 1er trimestre 2020

Chaque trimestre, l’équipe Cyberforce de POST décrit l’état de la menace cyber, tel qu’elle l’a perçu via sa gestion des incidents de sécurité.

Lire cet article

Auteur

PitPublié le

18 mai 2020

8 conseils à l’heure de la « responsabilité numérique »

Le confinement entraîne des pics de consommation qui mettent à rude épreuve les infrastructures télécoms. La « responsabilité numérique » de chacun est engagée. Si les opérateurs européens se disent prêts à gérer la crise, tous appellent à la « responsabilité numérique » de chacun.

Lire cet articleAuteur

Béatrice SeiwertPublié le

03 avril 2020

5 bonnes raisons d’adopter un outil de gestion de flotte mobile

Des centaines d’appareils à répertorier, autant de lignes téléphoniques et des consommations de données qui peuvent vite déraper… Autant de missions qui constituent le quotidien d’un gestionnaire de flotte mobile. Comment dès lors maîtriser efficacement son parc et ses coûts ?

Lire cet article

Auteur

Jacques KellnerPublié le

10 mars 2020

Renforcer l’efficience du SOC à l’aide d’un orchestrateur

Face à une éventuelle menace cyber, il est essentiel de pouvoir réagir rapidement. Le recours à un orchestrateur au niveau du SOC, grâce aux possibilités d’automatisation qu’offre l’outil, permet de faciliter le suivi des alertes et d’accélérer la prise de décision face à un éventuel risque cyber.

Lire cet article

Auteur

Thomas ProfetaPublié le

01 janvier 1970

Nous contacter

Vous avez des questions sur un article ? Besoin de conseils pour trouver la solution qui répondra à vos problématiques ICT ?

Contacter un expert

Nos experts répondent à vos questions

Des questions sur un article ? Besoin de conseils pour trouver la solution qui répondra à vos problématiques ICT ?