Telecom Security Scanner

Telecom Security Scanner

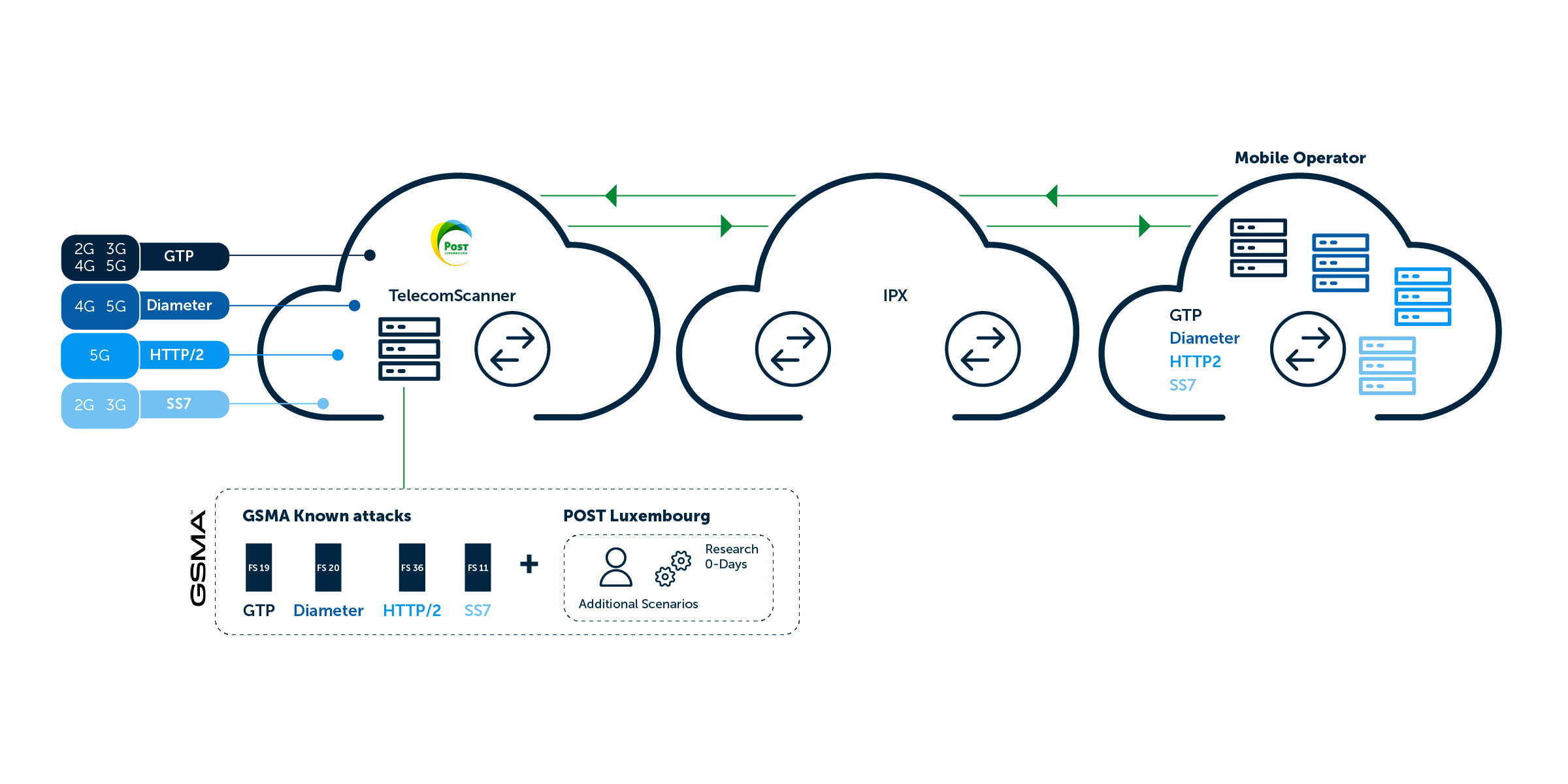

La meilleure défense est l'attaque : en adoptant l'état d'esprit des assaillants, nous sommes en mesure d'identifier de nouvelles vulnérabilités via un scénario d'attaque réelle ciblant le réseau mobile central d'opérateurs de téléphonie mobile du monde entier. L'ORM peut ainsi comprendre ses faiblesses et y remédier avant que des personnes malveillantes ne les exploitent.

Idéal pour :

Attaque toutes les technologies, de la 2G à la 5G

Un système de sécurité des télécommunications créé par un opérateur de télécommunications pour les opérateurs de télécommunications

SS7

signalisation 2G/3G, les ORM peuvent être victimes d'abus tels que l'interception, la localisation, la fraude ou le contournement

Diameter

signalisation 4G, les ORM peuvent être victimes d'abus tels que l'interception, la localisation ou le contournement

GTP-C

de la 2G à la 4G, les ORM peuvent être victimes d'abus tels que le déni de service, la collecte de données, l'exploitation de l'infrastructure et des serveurs DNS

5GC

la 5GC apporte une sécurité accrue mais reste vulnérable à de nombreuses menaces

Configuration de TSS pour attaquer votre réseau

Toutes nos attaques sont lancées depuis le Luxembourg à partir de nœuds connectés au réseau de signalisation de production de POST Luxembourg, qui touche plus de 400 opérateurs dans le monde.

Nos experts répondent à vos questions

Des questions sur un article ? Besoin de conseils pour trouver la solution qui répondra à vos problématiques ICT ?

Vous avez des questions ?

Contactez-nous gratuitement au 8002 4000 ou au +352 2424 4000 depuis l'étranger de lundi à vendredi de 8h à 18h.

Pourquoi POST ?

Découvrez les forces de POST : innovations, certifications, engagements RSE.