Technical corner - DEEP

Technical corner

Die Hintergründe eines offensiven Sicherheitsansatzes

Das Cyberforce Offensive Security-Team von DEEP stellt täglich die Informationssicherheitssysteme von Unternehmen auf die Probe. Dabei versucht es, in Informationssysteme einzudringen und sich dort einzuschleichen, genau wie es echte Angreifer tun würden. Und um dies zu erreichen, sind alle Mittel erlaubt...

Artikel lesenVeröffentlicht am

17 Juni 2025

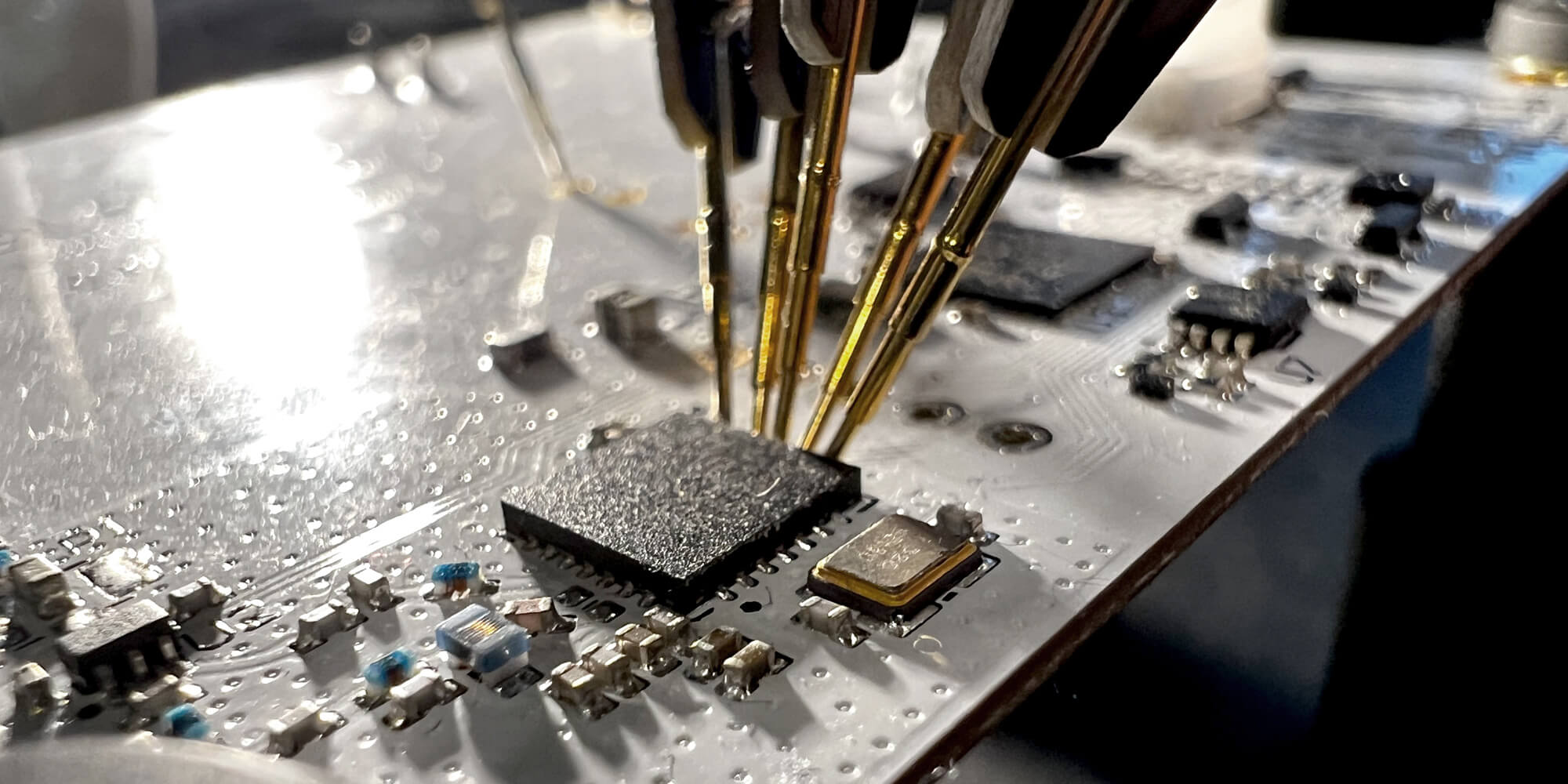

Suche nach Schwachstellen in IoT-Geräten am Beispiel CVE-2022-46527 (Teil 2)

Dieser Artikel ist der zweite Teil der Fallstudie zu CVE-2022-46527 und schildert die Entdeckung der Schwachstelle sowie einen Proof of Concept, der zu einem Absturz führt

Artikel lesenVeröffentlicht am

26 Juni 2023

Suche nach Schwachstellen in IoT-Geräten am Beispiel CVE-2022-46527 (Teil 1)

Einrichtung der Umgebung für die Suche nach Schwachstellen in IoT-Geräten: Fall CVE-2022-46527

Artikel lesenVeröffentlicht am

14 März 2023

Kontakt

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Einen Experten kontaktieren

Unsere Experten beantworten Ihre Fragen

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?