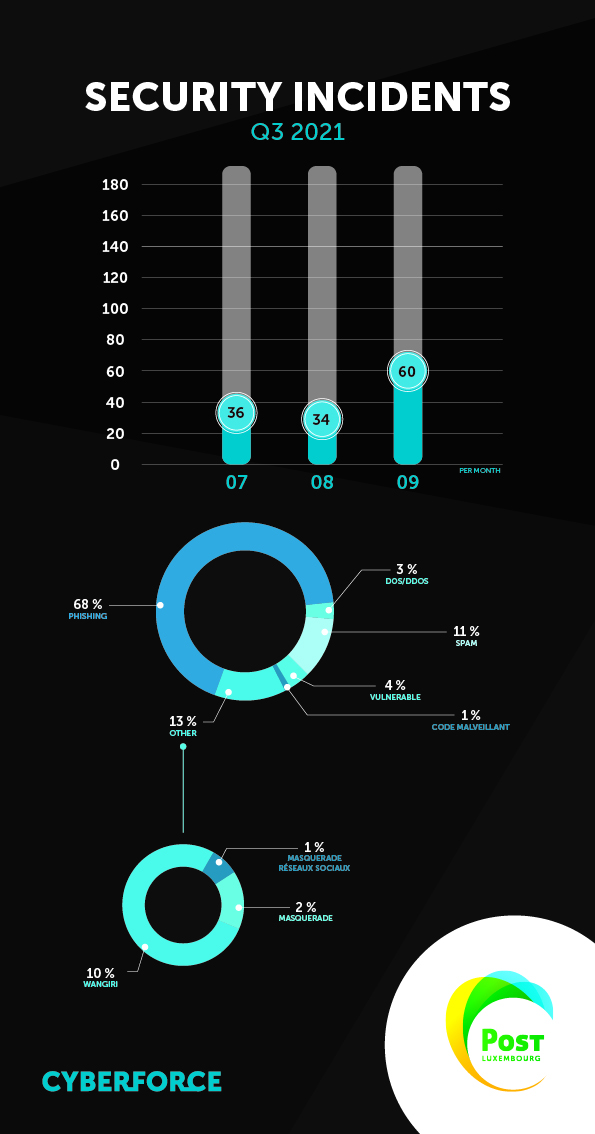

Wettervorhersage für Cybersicherheit – 3. Quartal 2021

Dieser erste Wetterbericht des Jahres zeigt sehr unterschiedliche Tendenzen auf. Zwar ist Phishing noch immer der am häufigsten vorkommende Sicherheitsvorfall, jedoch war das Quartal geprägt von Hackergruppen, die Schwachstellen aktiv ausnutzten, etwa das Aufkommen von Schadcode.

Allgemeines

Die vom CSIRT der POST CyberForce zusammengetragenen Vorfallszahlen bestätigen, dass sich ein Abwärtstrend verstetigt, wobei die Zahlen im September gestiegen sind. Die Zahlen von Juli und August sind die niedrigsten seit Einführung des Wetterberichts der Cybersicherheit. Die hohen Zahlen im September gehen auf einen erheblichen Anstieg der Phishing-Zahlen im Laufe des Monats zurück. Phishing macht mit 68 % noch immer den Hauptteil aller Vorfälle im Quartal aus. Die Bedrohung durch Malware unterliegt aktuell einem Wandel.

Phishing

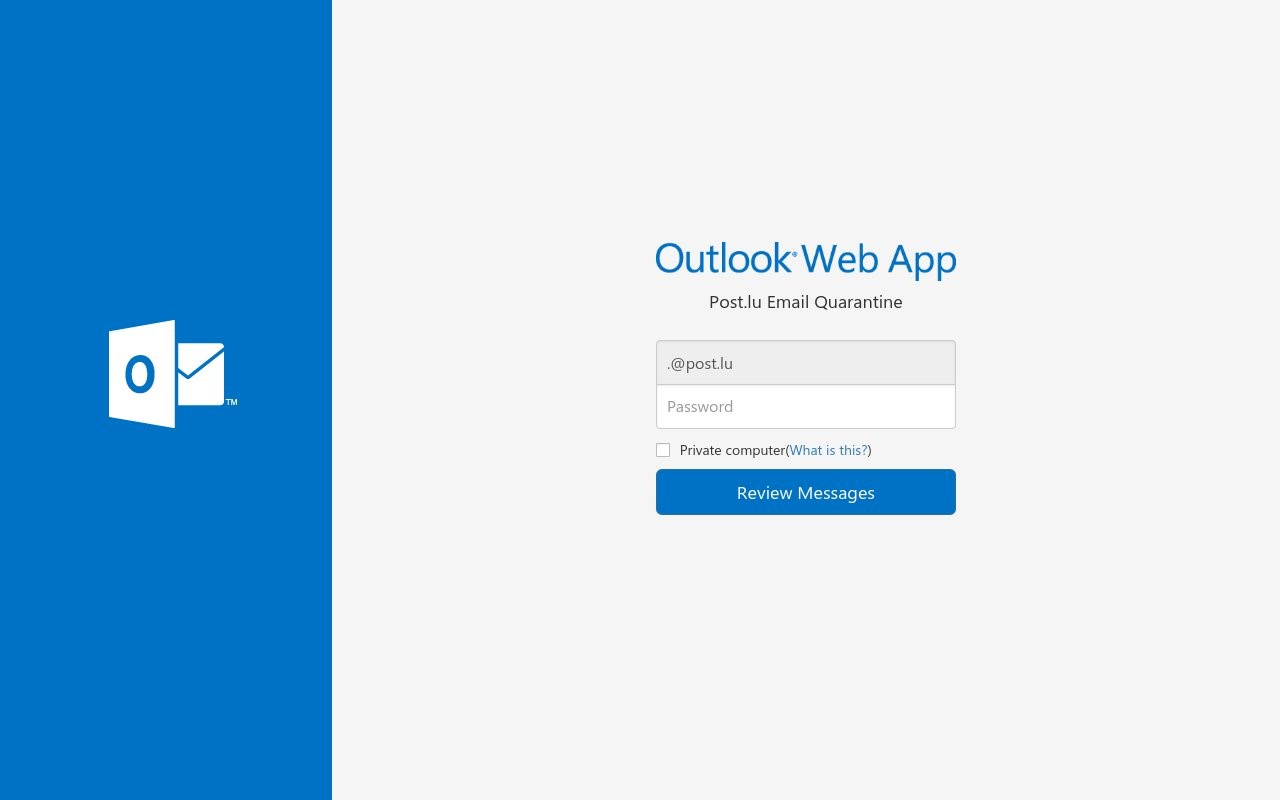

In diesem Quartal wurden Bulk-Phishing-Techniken vorrangig mit dem Ziel eingesetzt, Zugang zu privaten E-Mail-Konten mit dem Suffix „@pt.lu“ zu erlangen. Bei dieser Art von Phishing variiert die Gründlichkeit der kriminellen Akteure stark. Manche nutzen Kits, mit denen sie annähernd perfekt Webseiten imitieren, andere verwenden Kits wieder, bei denen sie lediglich abhängig vom Ziel ein Logo ändern. Beim „Bulk-Phishing“ wird unter anderem die Online-Anwendung von Microsoft Excel verwendet.

Darüber hinaus konnten wir Fälle von „Spear-Phishing“ verzeichnen, bei dem Unternehmen gezielt ins Visier genommen werden. Zwei unterschiedliche Ausprägungen wurden beobachtet:

- Fälschung der Seite Outlook Web Access und

- Verwendung der Microsoft-Azure-Seite des Unternehmens.

Im Falle von Fälschungen von Outlook Web Access geht es darum, Erstzugang zum Webmailkonto eines Mitarbeiters des Unternehmens zu erlangen.

Im Falle von Microsoft Azure geht es häufig um Nutzerkonten eines Unternehmens, insbesondere wenn dieses mit einem Teil seiner Infrastruktur in die Microsoft-Azure-Cloud umgezogen ist. Ein krimineller Akteur versucht somit einen ersten Zugang in die Cloudumgebung des Unternehmens zu erhalten. Es gibt Maßnahmen zum Schutz vor dieser Art von Bedrohung, etwa die Zwei-Faktor-Authentifizierung oder Einschränkungen für den Tenant (das Profil) des Unternehmens.

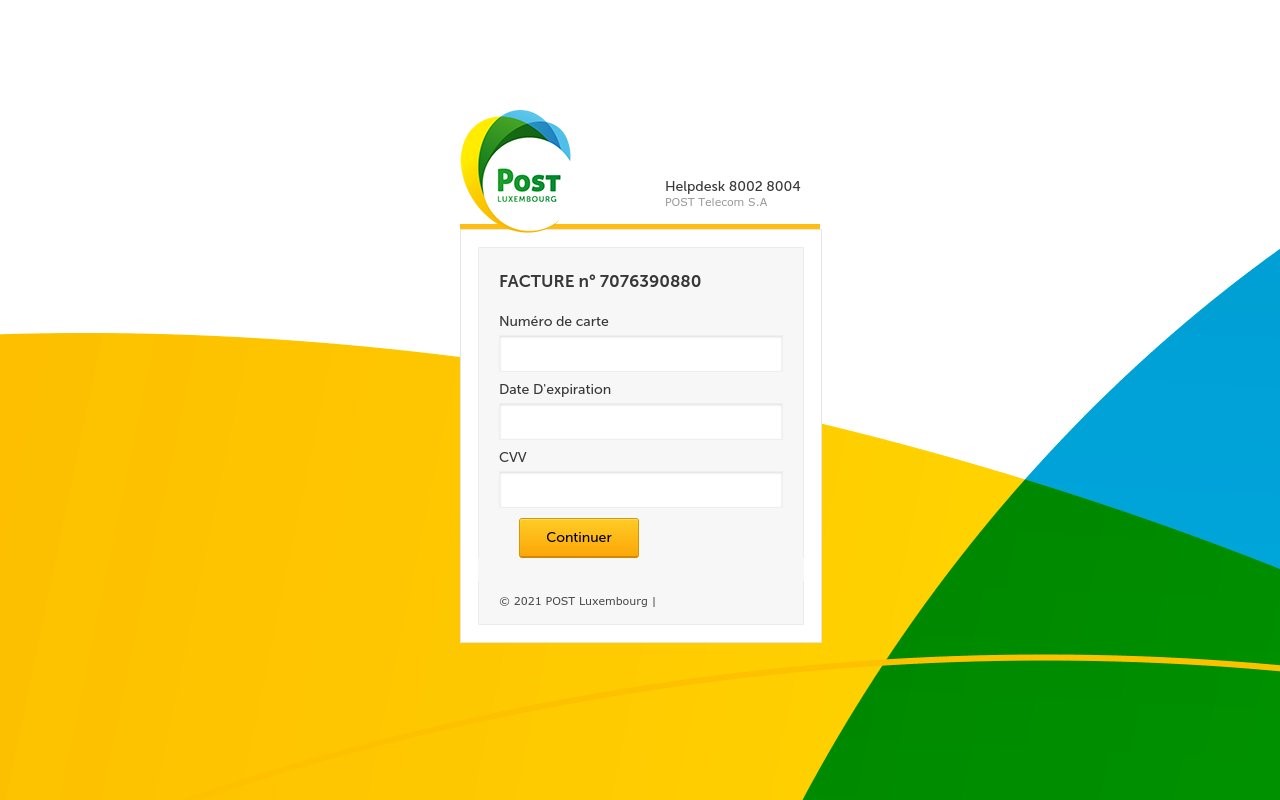

Hier finden Sie einige Screenshots von Phishing-Websites, die in diesem Zeitraum aufgenommen wurden:

Outlook:

Durch das gründlicher imitierte Design der Webseiten wird ihre Glaubwürdigkeit erhöht. Die Webmail-Login-Seite wird auch als Modell zum Erlangen von Bankdaten verwendet.

Google und Cloudflare führen das Ranking der Phishing-Hosts im Laufe der Monate weiter an, Microsoft legt allerdings zu, da die Online-Anwendung von Microsoft Excel – wie oben erläutert – zur Anzeige einer Phishing-Seite verwendet wird. Hier noch eine Ergänzung zur Nutzung von Cloudflare durch kriminelle Akteure: Cloudflare ist ein CDN (Content Delivery Network), d. h. ein Netzwerk zur Auslieferung von Inhalten. Die Auslieferung von Webinhalten läuft bei einer Anfrage an eine Website über dieses Netzwerk. Mit dieser Technik können kriminelle Akteure ihre wahre IP-Adresse vor dem Server des Hosts verstecken, wodurch die Identifizierung des wahren Hosts erschwert und die Löschung schadhafter Inhalte verzögert wird.

- Google LLC (=)

- CloudFlare Inc. (=)

- Microsoft Corporation (+3)

- Dedibox Customer IP Range (New)

- Amazon Technologies Inc. (New)

- Namecheap Inc. (=)

- DigitalOcean LLC (-3)

- OVH SAS (New)

- Bitly Inc (-6)

- Domain Names Registrar Reg.ru Ltd (New)a

Das CSIRT der POST CyberForce verfolgt genaustens die Entwicklungen in Sachen Phishing-Bedrohungen und hält Sie in den kommenden Ausgaben des Wetterberichts der Cybersicherheit auf dem Laufenden.

Vishing/Spam-Calls

Auch wenn ein Rückgang zu verzeichnen war, so mussten in diesem Quartal dennoch dutzende betrügerische Anrufe festgestellt werden. Wie auch im vergangenen Quartal geben sich die Angreifer als technisches Support-Team von Microsoft aus. Die Anrufe stammen von gefälschten Nummern aus dem Vereinigten Königreich, Deutschland und der Schweiz. Eine Neuerung gab es jedoch mit der Kampagne der Polizeibehörden Anfang September. So wie der vermeintliche Microsoft-Support sind diese Anrufe betrügerischer Natur und es gilt, äußerst wachsam zu sein, um nicht auf diese Anrufe hereinzufallen.

Schadcode

Im Bereich Malware gibt es eine neue Familie mit dem Namen „Squirrelwaffle“, die äußerst zielgerichtet arbeitet.

Diese wird vorrangig eingesetzt, um andere schadhafte Aktivitäten zu versenden: u. a. den Bank-Trojaner „Qakbot“ oder die Software Cobalt Strike, die von ethischen Hackern bei technischen Prüfungen verwendet wird. Die Malware wird per Downloadlink in einer E-Mail versendet und liegt dann als ZIP-komprimierte Datei vor. Öffnet das Opfer den Link, wird eine Microsoft-Excel-Datei geöffnet und ein Code ausgeführt, der eine weitere ausführbare Datei herunterlädt, über die von den kriminellen Akteuren ein C2-Protokoll (Command and Control) verwendet wird, um Kontrolle über das Gerät des Opfers zu erlangen.

Diese Malware ist sehr neu und das CSIRT der POST CyberForce verfolgt ihre Entwicklungen und hält Sie in den kommenden Berichten auf dem Laufenden.

Im Laufe des Quartals wurde ebenfalls die Malware „Flubot“ gesichtet. Diese wird als Link in SMS von gefälschten Nummern aus verschickt, die bei jedem Versand zufällig generiert werden. Neben den bestätigten Fällen, bei denen eine SMS an luxemburgische Nummern geschickt wurde, konnte festgestellt werden, dass die Malware auch von ausländischen Nummern verbreitet wird (in den überprüften Fällen handelte es sich um französische), wenn die Nutzer ein Telefon mit Dual-SIM besaßen. Wurden die SMS mit den Flubot-Downloadlinks über französische Leitungen empfangen und lag bei den Opfern auch eine luxemburgische Nummer vor, so konnte der über das luxemburgische Netz generierte Datenverkehr von Flubot für seine Zwecke verwendet werden.

DDoS

In Sachen DDoS-Angriffe konnten wir in den vergangenen Monaten einen Rückgang feststellen. Die verwendeten Techniken waren vor allem:

- ACK Flood

- Ungewöhnliches UDP

Was volumetrische Angriffe angeht, verzeichneten wir im Quartal ein Hoch von 2,9 Gbit/s. Kunden unserer Anti-DDoS-Services sind vor dieser Art von Angriffen geschützt.

Schwachstellen

Im Laufe des Quartals wurden folgende Schwachstellen beobachtet, die als mögliche Tür für Missbrauch dienen können:

- CVE-2021-1675 – Windows Print Spooler oder PrintNightmare

- CVE-2021-22005 – vCenter

- CVE-2021-38647 – Azure Linux

Bezüglich Schwachstellen ist es ratsam, wenn Verdacht auf Ausnutzung besteht, immer eine Überprüfung durch Experten durchzuführen zu lassen, um den Verdacht bestätigen oder widerlegen zu können. Das CSIRT der POST CyberForce steht Ihnen gerne bei der Durchführung solch einer Überprüfung zur Verfügung.

CVE-2021-1675 – Windows Print Spooler Remote Code Execution Vulnerability

Der Druck-Spooler von Windows kann, wenn er auf inkorrekte Weise privilegierte Dateioperationen durchführt, dazu genutzt werden, sich System-Administratorrechte zu verschaffen und somit Hoheit über einen Computer zu erlangen. Anhand der auch als PrintNightmare bekannten Schwachstelle können kriminelle Akteure durch erhöhte Zugriffsrechte jedweden beliebigen Code ausführen.

vCenter CVE-2021-22005

Die vCenter-Server enthalten eine Schwachstelle. Diese besteht darin, dass durch das Herunterladen einer beliebigen Datei im Analytics-Dienst auf dem Remote-Server eine Shell-Sitzung eröffnet werden kann.

Ein krimineller Akteur mit Netzzugang über Port 443 von vCenter Server kann dieses Problem ausnutzen, um Code auf vCenter Server auszuführen, indem er eine eigens zu diesem Zweck konzipierte Datei herunterlädt.

AzureLinux CVE-2021-38647

Die virtuellen Rechner Azure Linux wiesen eine Schwachstelle auf, die auf den Agent Open Management Infrastructure (OMI) zurückzuführen ist. Die Nutzer wurden bei der Einrichtung eines virtuellen Linux-Rechners nicht über die Installation dieses Agenten informiert. Auch gab es kein System zur Update-Verwaltung auf Azure. Der Exploit besteht darin, dass eine Anfrage ohne Authentifizierungs-Header an einen der Abhörports des OMI-Agenten gesendet wird. Dadurch erhielt der Angreifer Superuser-Rechte für diesen Rechner.

Ein Angreifer könnte eine eigens für diese Zwecke erstellte Nachricht über HTTPS an den Port senden, der OMI auf einem anfälligen System abhört.

Bei Ihnen liegt ein Sicherheitsvorfall vor? Sie denken, Sie könnten aufgrund eines anfälligen Systems in Ihrem Unternehmen angegriffen worden sein? Das CSIRT der POST CyberForce kann Ihnen dabei behilflich sein, diese Vorfälle zu beheben und jegliche Unklarheiten ausräumen, die Sie in Bezug auf Cyber-Bedrohungen haben.

Erstellt von

PitKontakt

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Einen Experten kontaktieren

Unsere Experten beantworten Ihre Fragen

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?