Wettervorhersage für Cybersicherheit – 1. Quartal 2022

Zahlen

Allgemeines

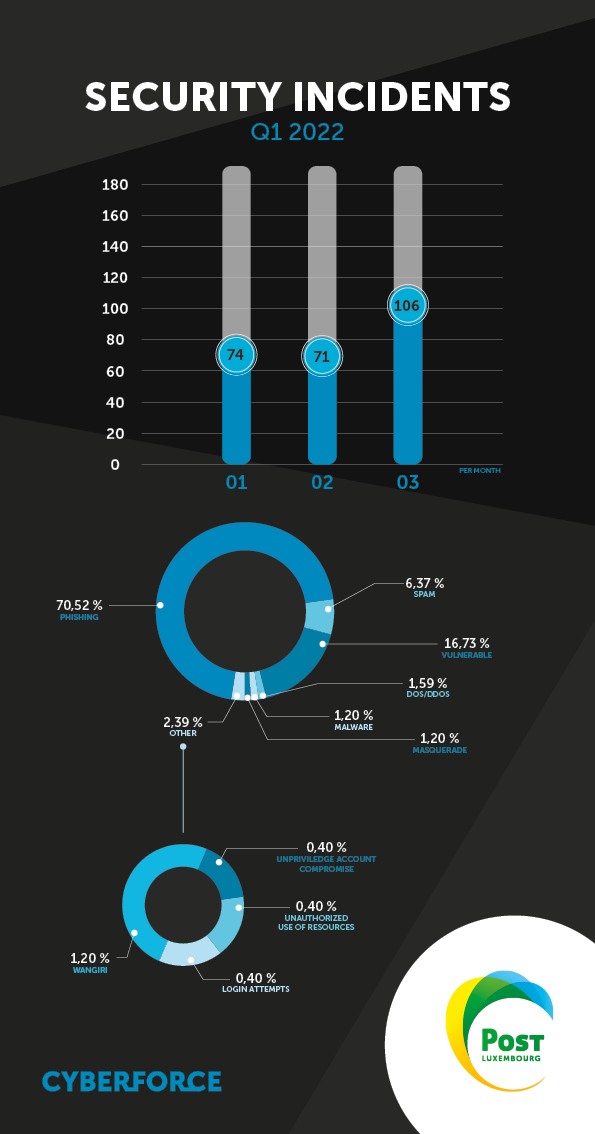

Die Anzahl der im ersten Quartal 2022 festgestellten Vorfälle übertrifft die Zahlen des vorangegangenen Quartals um 37 %. Phishing-Angriffe sind nach wie vor die bevorzugte Methode der Angreifer, um Erstzugang zu erhalten. Im Februar wurde bestätigt, dass die Malware Emotet wieder aktiv ist, obschon sie 2021 als besiegt galt.

Phishing

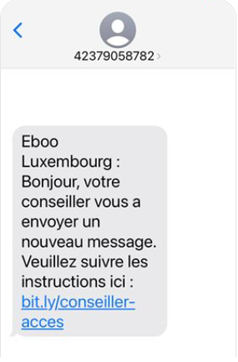

Das Quartal war geprägt von einem im März bekannt gewordenen Vorfall. Dabei wurden mehrere Personen Opfer einer Phishing-Kampagne, bei der die Angreifer sich als Mitarbeitende von „eboo“ ausgaben. Ursprünglich beruhte die Kampagne ausschließlich auf dem Versenden von SMS (s. Abb. unten). Kurzlinks (etwa von cutt.ly, bit.ly usw.) bleiben nach wie vor ein sehr beliebtes Mittel, um Phishing zu verbreiten. Mithilfe dieser URL-Shortener werden die versendeten SMS einerseits deutlich kürzer, andererseits können die Opfer dadurch an andere, deutlich zwielichtigere Links weitergeleitet werden.

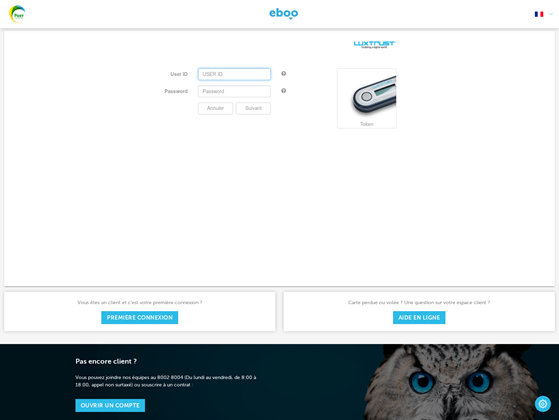

Ziel der kriminellen Akteure war es, durch Fälschung der Originalseite des „Services“ die Zugangsdaten der Opfer zu stehlen. Mithilfe des Zugangs zu diesen Konten können die kriminellen Akteure ohne das Wissen der Opfer einen Betrug begehen.

Ziel der kriminellen Akteure war es, durch Fälschung der Originalseite des „Services“ die Zugangsdaten der Opfer zu stehlen. Mithilfe des Zugangs zu diesen Konten können die kriminellen Akteure ohne das Wissen der Opfer einen Betrug begehen.

Auch Phishing-Kampagnen mit dem Ziel, die Bankdaten der Opfer zu stehlen, sind weiterhin weit verbreitet. Grund für diese Angriffe sind der finanzielle Nutzen und der Wunsch nach einem unmittelbaren Gewinn.

Wir mussten zudem feststellen, dass auch die Marke „POST“ verwendet wird, um unter dem Vorwand, ein Päckchen sei angekommen und bedürfe einer zusätzlichen Zahlung, Bankdaten zu stehlen.

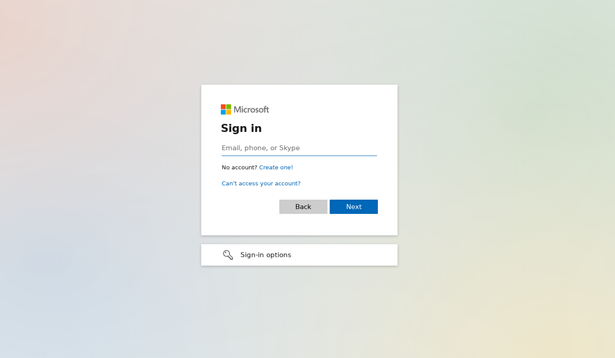

Im Falle von auf Unternehmen ausgerichtetem Phishing haben die kriminellen Akteure besonderen Einfallsreichtum bewiesen, um Zugangsdaten zu stehlen. Dabei wurden die Login-Seiten von Microsoft Office 365 und Outlook gefälscht, um die Zugangsdaten der professionellen Nutzer zu erlangen, sei es für den Webmail-Zugang des Unternehmens oder für Active-Directory-Konten. Ziel dieser Kampagnen ist vorrangig, Erstzugang zum ausgewählten Unternehmen zu erhalten, um im Anschluss das eigentliche Ziel zu erreichen (Diebstahl von Daten und vertraulichen Dokumenten, Betrug, Wiederverwendung von Ressourcen usw.).

Für den Berichtszeitraum Q1 2022 haben wir ein Ranking der bei den kriminellen Akteuren beliebtesten Hosts zusammengestellt:

Für den Berichtszeitraum Q1 2022 haben wir ein Ranking der bei den kriminellen Akteuren beliebtesten Hosts zusammengestellt:

- CloudFlare Inc. (+3)

- Google LLC (-1)

- Microsoft Corporation (+4)

- Dedibox Customer IP Range (New)

- Amazon Technologies Inc. (=)

- Namecheap Inc. (-4)

- DigitalOcean LLC (New)

- OVH SAS (=)

- Domain Names Registrar Reg.ru Ltd (New)

- Bitly Inc (-7)

Spam

Wir konnten Spam-Kampagnen gegen luxemburgische Mobilfunknummern verzeichnen, wobei auffiel, dass diese den Dienst iMessage (Apple) verwenden, um ihre unerwünschten Inhalte zu verbreiten. Diese Nachrichten umgehen somit das herkömmliche Mobilfunknetz. In ihnen wird dem Opfer eine Bezahlung versprochen, wenn es die in der Nachricht angegebene ausländische Nummer anruft. Es handelt sich also um einen klassischen Wangiri-ähnlichen Telefonbetrugsversuch, ohne dass jedoch ein erster Anruf getätigt wird, der die Neugier der potenziellen Opfer weckt.

Malware

Emotet

Nachdem die Command-Server von Emotet 2021 besiegt und sichergestellt wurden, mussten wir im ersten Quartal 2022 die Rückkehr dieses Schadcodes in Luxemburg feststellen.

Dieser Schadcode wird teilweise im Auftrag anderer Cyberkrimineller als Malware-Loader verwendet. Er ist in der Lage, seine Signatur zu verändern, wodurch es erschwert wird, ihn aufzuspüren.

Diese Malware wird unseren Beobachtungen zufolge als Anhang von einer legitimen, vom Angreifer gestohlenen E-Mail-Adresse aus gesendet. Diese Adresse kann beispielsweise aus dem Adressbuch eines Dritten stammen, dessen Gerät Opfer eines früheren Angriffs war.

Mit dem Ziel, die Glaubwürdigkeit zu steigern, fügen die kriminellen Akteure dem Verlauf einen E-Mail-Austausch hinzu. Aufgrund dieser Vorgehensweise denkt das Opfer, dass es ein Gespräch mit einer legitimen Person geführt haben muss.

Außerdem wird der Schadcode komprimiert und passwortgeschützt versendet, um Antivirenprogramme zu umgehen.

Die Angreifer geben an, dass die schadhafte Datei ein Antivirenprogramm sei. Auf diese Weise schöpft das Opfer weniger Verdacht.

Sobald sie ausgeführt wird, laufen durch die Deaktivierung der Schutzmechanismen in der Software Microsoft Excel Scripts durch und die kriminellen Akteure erhalten Kontrolle über das Gerät.

Sollten Sie Opfer eines solchen Angriffs sein, empfehlen wir Ihnen, Ihren Cybersicherheitsbeauftragten zu kontaktieren. POST CyberForce kann Ihnen dabei behilflich sein, solch eine Situation zu bewältigen.

Dos/DDoS

Es konnte keine signifikante Zu- oder Abnahme von DDoS-Attacken festgestellt werden. Das Angriffsvolumen ist allerdings gesunken und erreichte 1,1 Gbit/s.

Die verwendeten Techniken sind:

- Global UDP Fragment Abnormal

- ACK Flood

Maskerade

Im Berichtszeitraum haben wir im sozialen Netzwerk Facebook Fake-Seiten der POST Luxembourg gefunden.

Auf diesen Seiten befand sich ein Link, der einen auf eine Webseite weiterleitete, auf der man seine Mobilfunknummer angeben sollte, um Zugang zu Wettbewerben im Bereich E-Sport zu erhalten. Es besteht keine Verbindung zwischen diesen Seiten und POST Esports Masters. Erneut handelt es sich hierbei um die betrügerische Absicht, ohne das Wissen des potenziellen Opfers Premium-SMS-Services zu abonnieren.

Schwachstellen

Log4j

Auch zu Jahresbeginn wurde weiterhin versucht, die im Dezember 2021 bekannt gewordene Sicherheitslücke Log4j auszunutzen. Dabei handelt es sich nach wie vor um die kritischste Schwachstelle der letzten Jahre, da sie eine solch große Angriffsfläche bietet und so einfach auszunutzen ist.

Zu Beginn des Jahres konnten wir vermehrt Scans feststellen. Trotz der Hinweise auf die Maßnahmen, die man hinsichtlich dieser Schwachstelle ergreifen sollte, mussten wir feststellen, dass einige Server weiterhin gefährdet sind. Falls noch nicht geschehen, legen wir Ihnen dringlichst ans Herz, die nötigen Maßnahmen zu ergreifen, um sich gegen diese Schwachstelle zu schützen (Link zur Seite des CIRCL bezüglich dieser Schwachstelle: https://www.circl.lu/pub/tr-65/).

Microsoft Exchange Server

Zu Beginn des Jahres 2022 waren online exponierte Mailserver mit der Anwendung „Microsoft Exchange Server“ weiterhin gefährdet, da nötige Patches noch fehlten. Tatsächlich wurden diese im ersten Quartal 2022 nicht zur Verfügung gestellt. Es kommt erschwerend hinzu, dass diese Schwachstellen besonders kritisch sind. So konnten diese Server anfällig für Privilegien-Eskalation oder auch für aus der Ferne ausgeführtem Code sein.

Im Folgenden finden Sie eine Liste der Schwachstellen, die kriminelle Akteure ausnutzen könnten:

- CVE-2021-26427 (kritisch)

- CVE-2021-42321

- CVE-2021-41348

- CVE-2021-31196

- CVE-2021-31206

- CVE-2021-33768

- CVE-2021-31195

- CVE-2021-31198

- CVE-2021-31207

- CVE-2021-31209

Wir empfehlen Ihnen, dringend die nötigen Patches einzuspielen, um Ihre Server und in der Folge auch Ihr Informationskapital – d. h. Ihre E-Mails – zu schützen.

Eindringlinge

Im Berichtszeitraum mussten wir mehrere Eindringungsversuche verzeichnen, die das sog. „Credential Stuffing“ nutzten. Die Bedrohung, die von Angriffen ausgeht, bei denen eine in einer vorangegangenen Attacke geleakte Zugangsdatenbank verwendet wird, ist präsenter denn je. Diese kriminellen Akteure nutzen die mögliche Schwachstelle von Nutzern aus, die dieselben Zugangsdaten für mehrere Dienste verwenden.

Um diese Form der Cyberkriminalität zu umgehen, hier einige Ratschläge:

- Verwenden Sie verschiedene Passwörter für alle Ihre beruflichen und privaten Nutzerkonten.

- Nutzen Sie in Ihrem Passwort außerdem keine Informationen über Sie, die man problemlos im Internet finden kann (in sozialen Medien, Ihrem Blog etc.).

- Ihr Passwort sollte mindestens 12 Zeichen lang sein und Großbuchstaben, Kleinbuchstaben, Zahlen sowie Sonderzeichen enthalten. Sie können auch einen geheimen Satz verwenden.

- Sie sollten als einzige Person Ihr Passwort kennen. Nutzen Sie niemals ein Standardpasswort.

- Aktivieren Sie wenn möglich die Zwei-Faktor-Authentifizierung.

- Zu guter Letzt schadet es nicht, Ihr Passwort beim leisesten Verdacht zu ändern.

Diese Vorsichtsmaßnahmen schützen Ihre Zugangsdaten. Es ist dringend erforderlich, sie umzusetzen. Wenn Sie dasselbe Passwort auf mehreren Websites verwenden oder zu einfache Passwörter wählen, erhöht sich das Risiko, dass Ihr Zugang kompromittiert wird.

Erstellt von

PitKontakt

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Einen Experten kontaktieren

Unsere Experten beantworten Ihre Fragen

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Weitere Artikel aus der Kategorie Sicherheit

DDoS-Angriffe in Luxemburg im Jahr 2023

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2023 in Luxemburg entdeckt hat.

Verfasser

Paul FelixVeröffentlicht am

15 Februar 2023

DDoS-Angriffe in Luxemburg im Jahr 2022

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2022 in Luxemburg entdeckt hat.

Verfasser

Paul FelixVeröffentlicht am

11 Oktober 2022

Cybersicherheit: Vertrauen Sie ganz auf das SOC von POST

Mit der Beauftragung eines Security Operations Center (SOC) stellen Organisationen eine ständige Überwachung sämtlicher Aktivitäten innerhalb ihrer Informationssysteme sicher, um schnell und effizient auf Angriffe oder Anomalien reagieren zu können.

Verfasser

Alan OlszewskiVeröffentlicht am

12 Juli 2022