Wettervorhersage für Cybersicherheit – 3. Quartal 2020

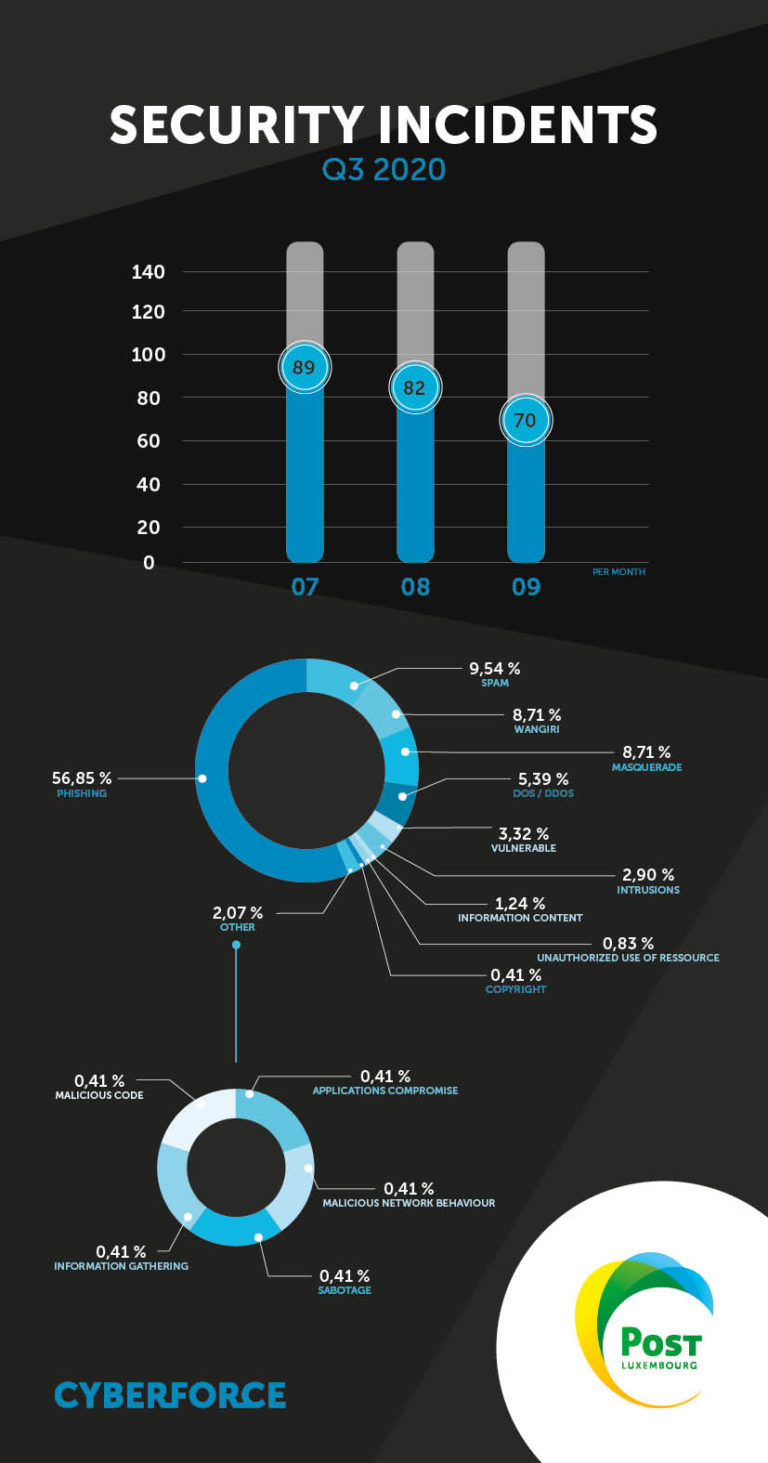

Die Anzahl der Sicherheitsvorfälle ist im 3. Quartal leicht zurückgegangen.

Jedoch blieb die Anzahl der Vorfälle trotz der Corona-Lockerungsmaßnahmen während des Quartals in Luxemburg und ganz Europa im Vergleich zu den Werten von Januar und Februar desselben Jahres vergleichsweise hoch.

Phishing

Phishing-Offensiven kommen trotz eines leichten Rückgangs im Laufe des Quartals weiterhin am häufigsten vor.

Der Hauptgrund für Phishing bleibt der Zugriff auf Konten, die OTP für Zahlungen verwenden, und Konten mit Zugang zu persönlichen Bereichen (Webmail, Kundenkonto, etc.).

In Sachen neue Techniken wurden zum einen die Verwendung öffentlich zugänglicher Formulare und zum anderen die Verwendung von Blogs als Phishing-Hilfen festgestellt.

Außerdem nutzen Cyberkriminelle die Funktion der Weiterleitung des Originallinks und können so schnell zwischen mehreren Seiten wechseln, wodurch vermieden wird, dass die erste URL blockiert wird. Dadurch können auch alte Kampagnen weiter aktiv bleiben.

Bei einer weiteren Technik wird eine Filterung auf Grundlage der IP-Adressen durchgeführt. Dadurch erscheint der Phishing-Content nur im Zielland und nicht anderswo. Das führt dazu, dass Anfragen zur Löschung des Phishing-Contents beim Host schwer rechtfertigbar sind.

Bekannte Techniken bleiben weiter bestehen, z. B. die Verwendung von Content-Verbreitern, sodass den Teams, die auf solche Vorfälle reagieren, ein weiterer Stein bei der Bestimmung der Quellhosts in den Weg gelegt wird.

Wir haben die Top 10 der Hosts (oder Contentverbreiter) ausfindig gemacht, die von Cyberkriminellen genutzt werden, um Phishing-Kampagnen durchzuführen.

- Google LLC

- Unified Layer

- CloudFlare Inc.

- Amazon Technologies Inc.

- WebsiteWelcome.com/Hostgator

- DigitalOcean LLC

- InMotion Hosting Inc.

- OVH SAS

- Bitly Inc.

- SingleHop LLC

Schließlich haben wir festgestellt, dass Phishing-Kits verwendet werden, die Logos aus Quellwebsites nutzen. Dies unterstreicht erneut die Notwendigkeit, Content auf den Originalwebsites zu schützen.

Durch die steigenden Kampagnenzahlen lassen sich Schemata und verwendete Techniken genauer identifizieren, sodass die Mittel zur Behebung der Vorfälle verbessert und weitere Vorkehrungen getroffen werden können. Was die Wellen angeht, die während der Corona-Pandemie ausgelöst wurden, konnte das CSIRT der POST CyberForce sein Antiphishing-Arsenal durch die Reaktionsautomatisierung erweitern, um noch schneller und effizienter handeln zu können.

Sabotage

Es wurde ein insbesondere für eine Organisation des Landes folgenreicher Sabotagefall gemeldet. Bei dieser Art von Vorfall wird ins Bewusstsein gerufen, dass die innere Bedrohung für Organisationen einerseits real, andererseits auf gleiche Weise ernst zu nehmen ist wie äußere Bedrohungen. Um auf diese Art der Bedrohung reagieren zu können, bedarf es zuverlässiger Offline-Backups und es muss die Vollständigkeit der Daten überprüft werden, vor allem aber müssen ausreichend Kapazitäten aus eigenen Ressourcen oder professioneller Hilfe durch öffentliche und/oder private Dienstleister vorhanden sein.

DoS/DDoS

Es konnten neue Techniken aufgedeckt werden, von denen sich eine besonders hartnäckig zeigt, da sie zwischendurch immer wieder aussetzt. Bei dieser Technik wurden DDoS-Angriffe mit pulsierender Intensität gestartet, wodurch zusätzliche Verteidigungslinien errichtet werden mussten, um der Lage Herr zu werden.

Wir haben zudem festgestellt, dass schadhafte Objekte zur Durchführung dieser Angriffe verwendet wurden.

Die Opfer dieser Art von Angriff verfügten nicht über die entsprechenden Verteidigungsmechanismen.

Glücklicherweise gibt es Mittel, um solche Vorfälle und neuen Techniken abzuwenden. Wir empfehlen betroffenen Organisationen, sich zum Schutz mit ebendiesen Mitteln auszustatten.

Eindringlinge

In Bezug auf Eindringlinge wurde eine schadhafte Anwendung im Laufe des Quartals entdeckt, anhand derer wir die verwendeten Techniken und gesuchten Ziele herausfinden konnten. In diesem Fall handelte es sich um Angriffe, bei denen mithilfe eines Wörterbuchs einzudringen versucht wurde, indem eine Robotersoftware bzw. ein Bot zum Einsatz kam.

Unseren Beobachtungen zufolge zielten diese darauf ab, Server auszunutzen, um neue Angriffe durchzuführen oder Software für bösartiges Cryptomining zu installieren. Das bedeutet, dass die Infrastrukturen für finanzielle Zwecke ohne das Wissen der Eigentümer missbraucht wurden.

Mithilfe eines SOC kann man sich vor dieser Art von Angriffen schützen, indem die Durchbrüche dank der permanenten Überwachung des Informationssystems und der Warnungen erkannt werden.

Maskerade – Markenmissbrauch

Im Laufe der Monate Juli und September gab es mehrere Markenmissbrauchswellen. Ziel ist es, gefälschte Werbeinhalte zwecks Phishings auf sozialen Medien zu verbreiten. Neue Techniken wurden nicht verzeichnet, die Vorgehensweise entspricht in etwa dem, was bereits vom CSIRT der POST CyberForce erfasst wurde. Aufforderungen, diese Inhalte von den sozialen Netzwerken löschen zu lassen, und „Threat Hunting“ sind nach wie vor die effektivsten Verteidigungsmechanismen gegen diese Form der Bedrohung.

Schwachstellen

Unter den nennenswertesten Schwachstellen im Laufe des Quartals befanden sich CVE-2020-1350 (Quelle: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-1350) und CVE-2020-1472, die mit einem CVSS-Score von 10,0 besonders kritisch waren, da sie die uneingeschränkte Kontrolle über die Domain einer Organisation ermöglicht haben. Mittels Threat Hunting konnte bestätigt werden, dass wenige Tage nach Veröffentlichung am Finanzplatz Luxemburg Schwachstellen auftraten. Organisationen schnell und proaktiv über ihre Schwachstellen zu unterrichten und Notfallbehebungen durchzuführen sind die besten Verteidigungsmechanismen zum Schutz dieser Organisationen.

Das CSIRT der POST CyberForce sorgt dafür, dass betroffene Organisationen über kritische Schwachstellen informiert werden.

Wangiri – Ping-Call

Im Laufe des Quartals konnten einige Wangiri-Kampagnen beobachtet werden. Die Techniken sind noch die gleichen und die Betrüger nutzen stets mehrere Nummern, um mehr potenzielle Opfer zu erreichen und somit ihre Erfolgschancen zu steigern.

Diese Techniken kommen allerdings nicht gegen die für diese Art von Vorfall bereitgestellten Verteidigungskapazitäten der Netzbetreiber an.

Maskerade – Social Engineering

Im 3. Quartal 2020 wurden keine Fälle von Social Engineering festgestellt.

Erstellt von

PitKontakt

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Einen Experten kontaktieren

Unsere Experten beantworten Ihre Fragen

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Weitere Artikel aus der Kategorie Sicherheit

DDoS-Angriffe in Luxemburg im Jahr 2023

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2023 in Luxemburg entdeckt hat.

Verfasser

Paul FelixVeröffentlicht am

15 Februar 2023

DDoS-Angriffe in Luxemburg im Jahr 2022

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2022 in Luxemburg entdeckt hat.

Verfasser

Paul FelixVeröffentlicht am

11 Oktober 2022

Cybersicherheit: Vertrauen Sie ganz auf das SOC von POST

Mit der Beauftragung eines Security Operations Center (SOC) stellen Organisationen eine ständige Überwachung sämtlicher Aktivitäten innerhalb ihrer Informationssysteme sicher, um schnell und effizient auf Angriffe oder Anomalien reagieren zu können.

Verfasser

Alan OlszewskiVeröffentlicht am

12 Juli 2022