Wettervorhersage für Cybersicherheit – 2. Quartal 2022

Zahlen

Allgemein

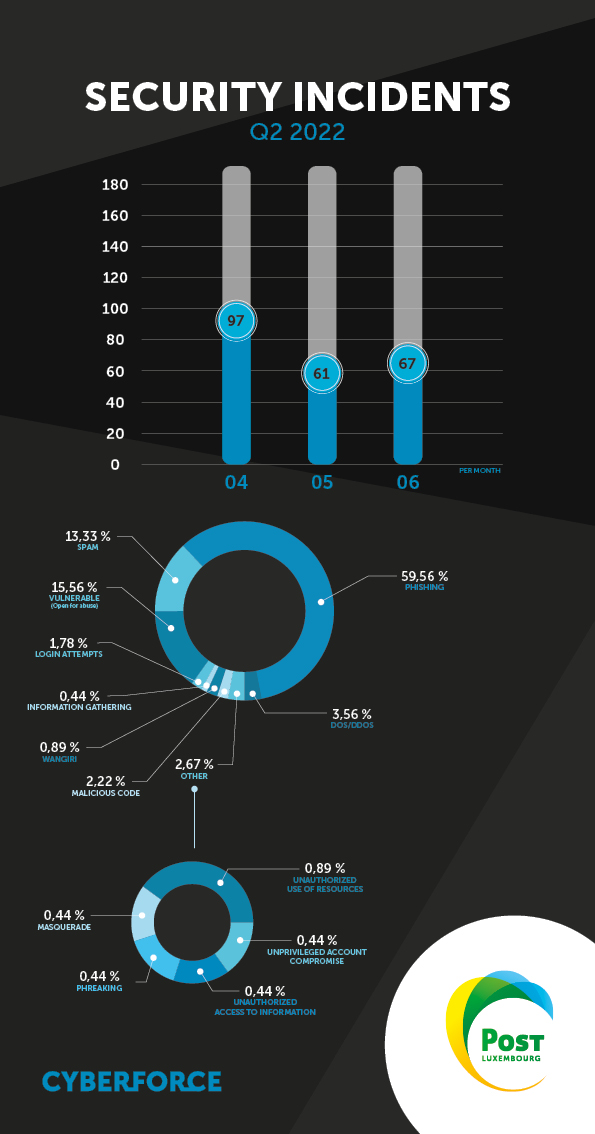

Die Anzahl der in diesem Quartal festgestellten Vorfälle ist im Vergleich zum vorangegangenen Quartal mit etwa 10 % leicht zurückgegangen. Der Zeitraum war zudem von einem steigenden Auftreten der Malwares Emotet und Qakbot geprägt.

Phishing

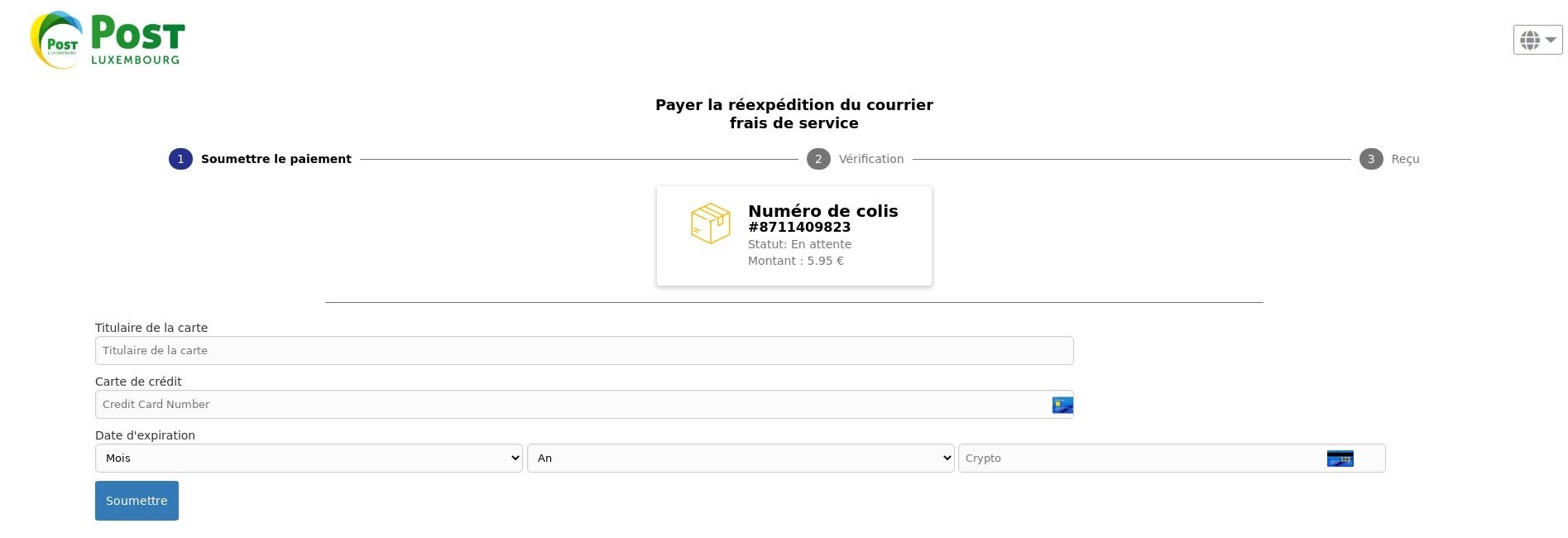

Im Berichtszeitraum wurden Phishing-Kampagnen verzeichnet, die darauf abzielten, durch eine gefälschte POST-Identität Bankdaten zu erlangen. Unter dem Vorwand eines „zu zahlenden Päckchens“ sollten so dem Opfer die Kreditkartennummer, das Ablaufdatum und die Prüfziffer entlockt werden. Fast die Hälfte aller Kampagnen dieses Quartal bediente sich dieser Vorgehensweise.

Darüber hinaus haben wir eine gleichbleibende Anzahl an Phishing-Versuchen beobachtet, bei denen die Zugangsdaten zu Luxtrust und zu POST Webmail gestohlen werden sollten. Die Anzahl der Kampagnen mit den Login-Daten zu Microsoft Office 365 als Ziel ist im Vergleich zum 1. Quartal 2022 um die Hälfte gesunken.

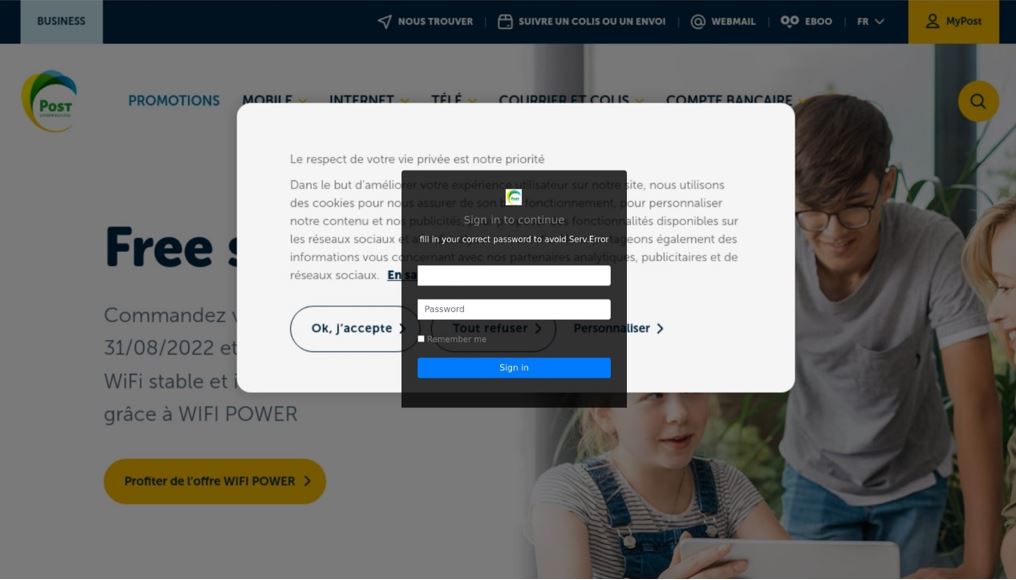

Im Folgenden finden Sie einige Beispiele, die zur Veranschaulichung dieser Kampagnen dienen:

Mithilfe eines Tools lassen die Cyberkriminellen einen Screenshot der offiziellen Website von POST Luxembourg als Hintergrundbild anzeigen, sodass diese fast täuschend echt wirkt. Diese Social-Engineering-Technik wird eingesetzt, um das Vertrauen der Opfer auszunutzen, sodass diese eher ihre Login-Daten herausgeben.

Die hohe Anzahl an Phishing-Versuchen im Vergleich zu anderen Vorfallsarten erklärt sich einerseits durch die Erfolgsrate und andererseits dadurch, dass Phishing so einfach umzusetzen ist. Ob Unternehmen oder Privatperson, die beste Verteidigung gegen dieses Phänomen ist nach wie vor die Sensibilisierung für diese Art von Bedrohung, wie sie durch diese Ausgabe des Wetterberichts der Cybersicherheit vorgenommen wird.

Für den Berichtszeitraum Q2 2022 haben wir ein Ranking der bei den kriminellen Akteuren beliebtesten Hosts zusammengestellt:

- CloudFlare Inc. (=)

- Host Europe GmbH (New)

- Google LLC (-1)

- Microsoft Corporation (-1)

- OVH SAS (+3)

- InMotion Hosting Inc. (New)

- Amazon Data Services India (New)

- Online S.A.S (New)

- Dedibox Customer IP Range (-5)

- Namecheap Inc. (-4)

DoS/DDoS

Die Anzahl an Angriffen dieser Art hat sich zwischen dem vergangenen und diesem Quartal kaum verändert.

Was das Volumen angeht, so lag der Höchststand bei 6,7 Gbit/s.

Die am häufigsten verwendeten Techniken sind:

• TCP connection flood

• UDP Malformed

• ACK Flood, FIN/RST Flood

Schadcode

Wie in der Einleitung dieses Wetterberichts angegeben, wurde die Verwendung der Malwares Emotet und Qakbot mit am häufigsten festgestellt.

Die voreingestellte Blockierung von Makros in Microsoft-Office-Dokumenten führte dazu, dass sich Cyberkriminelle anpassen mussten, um die Erfolgsaussichten ihrer Angriffe zu erhöhen. In der Folge änderten sie ihre Technik mit dem Ziel, diese Gegenmaßnahme zu umgehen.

Mithilfe von Verknüpfungsdateien (.lnk) im Anhang von E-Mails, die schadhafte Befehle zum Herunterladen und Ausführen von dynamischen Bibliotheken (.dll) enthalten, können Angreifer den Computer des Opfers ausnutzen. Die schadhaften Befehle verbinden klassische Windows- mit Powershell-Kommandozeilen. Bei den heruntergeladenen dynamischen Bibliotheken handelt es sich um mutierte Versionen von Emotet und Qakbot.

Kurz gefasst: Klickt das Opfer auf die Verknüpfung im Anhang (.lnk), erlangt der kriminelle Akteur Zugang zum Informationssystem, um seine Ziele (Datendiebstahl, Zerstörung, Ransomware) zu erreichen.

Um die neusten Entwicklungen beobachten zu können, verfolgen wir diese Techniken genauestens. Wir empfehlen Ihnen, größte Vorsicht hinsichtlich dieser Art von Bedrohung walten zu lassen, da sie ein mögliches Sicherheitsrisiko für Ihr Informationssystem darstellt.

Schwachstellen

Im Berichtszeitraum waren mehrere über das Internet exponierte Systeme weiterhin anfällig für einen Angriff auf Log4shell (CVE-2021-44228) und Microsoft Exchange Server HAFNIUM CVE-2021-26427 (kritisch).

Diese Schwachstellen wurden bereits vor Monaten bekannt, und so mahnen sie uns, dass sämtliche Patches aufgespielt werden müssen, um das Risiko der Ausnutzung von Systemen zu verringern, bevor sie im Internet exponiert werden.

Im Berichtszeitraum wurde eine kritische Schwachstelle im Produkt Confluence Server (CVE-2022-26134) entdeckt und aktiv in freier Wildbahn ausgenutzt. In solch einem Fall kann ein krimineller Akteur ohne Authentifizierung willkürlich Code aus der Ferne ausführen (RCE). Diese Schwachstelle stellt ein hohes Sicherheitsrisiko für Unternehmen dar, da sie aktiv in freier Wildbahn ausgenutzt wird und für kriminelle Akteure nur geringe Kosten verursacht.

Telefonbetrug

Unter kriminellen Akteuren, die mit Telefonservern in Verbindung stehende Informationssysteme infiziert haben, hat sich ein neuer Trend herausgebildet.

Sind auf infizierten Rechnern Telefonanmeldedaten vorhanden, die den Zugriff auf PBX-Telefonserver ermöglichen, so können Cyberkriminelle diese Zugänge ausnutzen und Telefonbetrug begehen.

Daher ist es von großer Wichtigkeit, dass Sie Ihre Anmeldedaten auf Ihren verschiedenen Informationssystemen gut schützen. Unsere CyberForce-Experten stehen Ihnen mit Rat und Lösungen zur Seite, um Sie bei der Bekämpfung dieses Phänomens zu unterstützen.

Durant ce trimestre, nous avons constaté une légère baisse du nombre d’incidents d’environ 10 % par rapport au trimestre précédent. La période a aussi été marquée par une recrudescence des logiciels malveillants Emotet et Qakbot.

Erstellt von

PitKontakt

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Einen Experten kontaktieren

Unsere Experten beantworten Ihre Fragen

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Weitere Artikel aus der Kategorie Sicherheit

DDoS-Angriffe in Luxemburg im Jahr 2023

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2023 in Luxemburg entdeckt hat.

Verfasser

Paul FelixVeröffentlicht am

15 Februar 2023

DDoS-Angriffe in Luxemburg im Jahr 2022

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2022 in Luxemburg entdeckt hat.

Verfasser

Paul FelixVeröffentlicht am

11 Oktober 2022

Cybersicherheit: Vertrauen Sie ganz auf das SOC von POST

Mit der Beauftragung eines Security Operations Center (SOC) stellen Organisationen eine ständige Überwachung sämtlicher Aktivitäten innerhalb ihrer Informationssysteme sicher, um schnell und effizient auf Angriffe oder Anomalien reagieren zu können.

Verfasser

Alan OlszewskiVeröffentlicht am

12 Juli 2022