Wettervorhersage für Cybersicherheit – 1. Quartal 2021

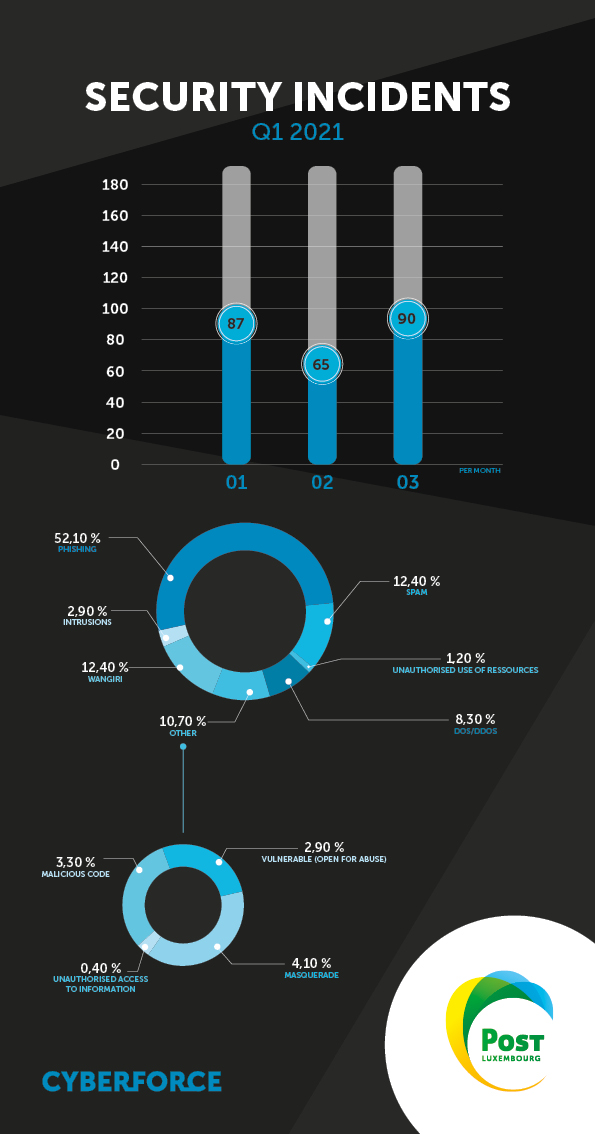

Dieser erste Wetterbericht des Jahres zeigt sehr unterschiedliche Tendenzen auf. Zwar ist Phishing noch immer der am häufigsten vorkommende Sicherheitsvorfall, jedoch war das Quartal geprägt von Hackergruppen, die Schwachstellen aktiv ausnutzten, etwa das Aufkommen von Schadcode.

Herzlichen Dank an Mickaël le Menach und Eric Chassard vom CSIRT der POST CyberForce für diese Ausgabe des Wetterberichts.

Phishing

Im Laufe der vergangenen Monate konnten wir feststellen, dass Phishing-Kampagnen in steilen Wellen kommen. Dabei ging die Tendenz im Quartal im Vergleich zu Q4 2020 sowohl proportional als auch absolut zurück.

Bestimmte Phishing-Kits wurden wiederverwendet, um Bankzugangsdaten zu stehlen.

Das CSIRT der POST CyberForce konnte mithilfe der Community der luxemburgischen CERT (www.cert.lu) die betreffenden Kartennummern wiedererlangen und melden, um jegliche Ausnutzung durch kriminelle Akteure zu verhindern.

Was Phishing bei professionellen Cloud-Services wie etwa Microsoft angeht, wurde ein neuer Trend entdeckt. Ziel dieser Art von Phishing ist es, Zugangsdaten zu stehlen, um sich in der Online-Umgebung der Zielunternehmen einloggen zu können.

Die Top 10 Hosts in diesem Quartal:

- Google LLC

- CloudFlare Inc.

- A100 ROW GmbH

- DigitalOcean LLC

- Fastly

- Bitly Inc.

- OVH SAS

- Microsoft Corporation

- Eonix Corporation

Eine Neuheit gibt es bei Facebook, wo von Fake-Profilen und -werbungen aus Phishing betrieben wird. Auch wenn es bei Facebook eine Moderationsrichtlinie gibt, bitten wir Sie, bei der Nutzung der sozialen Netzwerke größte Vorsicht walten zu lassen, da diese trotzdem schadhafte Inhalte hosten könnten.

Schwachstellen

Dieses Quartal war das Quartal der aktiv ausgenutzten kritischen Schwachstellen, wobei mehrere Anbieter exponierter Anwendungen betroffen sind (F5 Networks, Pulse Secure, etc.). Der Fall Microsoft Exchange Server ist besonders. Diese Anwendung war der Ursprung kritischer Schwachstellen, bei denen für jede im Internet exponierte Anwendung ferngesteuert ein Code ausgeführt werden konnte, wodurch Zugang zum Server geschaffen und dieser potenziell missbraucht wurde. Die Schwachstelle wurde schließlich von Microsoft aufgedeckt.

Sie wurde zuvor von der Hackergruppe HAFNIUM stark ausgenutzt, um im Rahmen von Cyberspionage an Daten zu gelangen.

Bei Scans im Internet zur Erkennung von Servern mit Schwachstellen wurden zahlreiche falsch positive Fälle gemeldet. Grund für die Scans war einerseits die mögliche Ausnutzung der Server, andererseits die Warnung möglicher Opfer durch von der Community der CERT/CSIRT durchgeführte Scans (cert.lu).

Das CSIRT der POST CyberForce betont, dass die Bedrohung real und sehr präsent in Luxemburg ist. Sollten Sie betroffen sein, empfehlen wir Ihnen zu überprüfen, ob Sie die gegen die Schwachstellen gepatchten Versionen installiert haben.

Das CSIRT der POST CyberForce steht Ihnen im Falle eines Angriffs oder bei Verdacht auf Angriff auf Ihre Umgebung zur Verfügung (www.post.lu/csirt).

Weitere Informationen zu den Schwachstellen von Microsoft Exchange Server finden Sie hier:

- https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-26855

- https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-26857

- https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-26858

- https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-27065

Schadcode

Dieses Quartal war im Vergleich zu den vorangegangenen Monaten überdies von einem stärkeren Aufkommen von Schadcode geprägt. Unter anderem wurde eine Variante der Malware-Familie Remcos verwendet, um betroffene Systeme fernsteuern zu können (Command and Control C2). Zwar gibt es moderne Erkennungs- und Behebungstechniken von per E-Mail versendetem Schadcode mithilfe von Antivirenprogrammen, die das Verhalten des Schadcodes analysieren können, allerdings ist der schadhafte Charakter dieser Art besonders schwer zu erkennen. Dies liegt an den von den kriminellen Akteuren verwendeten Techniken: Verschleierung von Code in verschlüsselten und passwortgeschützten ZIP-Dateien, die das potenzielle Opfer mit einem in einer anderen E-Mail gesendeten Passwort öffnen soll.

Üblicherweise werden diese Codes in Microsoft-Office-Dateien versteckt, die per E-Mail-Anhang oder über einen Downloadlink verschickt werden.

Andere Malware wie Agent Tesla oder Nanocore wurde ebenfalls beobachtet. Erstere hat zum Ziel, sich wie ein Keylogger zu verhalten, d. h. im Fall einer Infizierung Ihren Tastatureingabeverlauf sowie die Copy-Pastes nachvollziehen zu können.

Verwendete Methoden nach Malware:

Agent Tesla

- https://app.any.run/tasks/1e04a5d2-2549-4af1-b03a-d93d0f367b15/

- https://app.any.run/tasks/1675a321-f158-4914-886f-55e6d2c13514/

Remcos

Nanocore

Eindringlinge

Zahlreiche Eindringlinge haben unser CSIRT der POST CyberForce auf die Probe gestellt. In Luxemburg wurden dabei „Bots“ beobachtet. Das heißt, dass schadhafte Software von einem Server aus ausgeführt wird, um andere Server anzugreifen und sich dort zu installieren. Gelingt dies, werden von diesen aus wiederum weitere Server angegriffen.

In diesem Quartal ist uns ein Bot aufgefallen, der Schwachstellen von nicht aktualisierten Plugins von auf WordPress basierenden Websites ausnutzt. Diese Ereignisse zeigen auf, wie wichtig es ist, Sicherheitspatches auf allen Ebenen umzusetzen, ungeachtet dessen, ob es sich um die Kernanwendung oder ihre Plugins handelt.

Auch bei anderen Anwendungen wurden Eindringlinge beobachtet. Diese nutzten das sog. „Credential Stuffing“, bei dem – häufig aus Daten-Leaks stammende – Passwort-Datenbanken verwendet werden, um mit etwas Glück die richtigen Zugangsdaten zu erhalten. Meist reicht es aus, sein Passwort bei der Zielanwendung zu ändern, um diesem Phänomen Herr zu werden. Nutzen Sie außerdem aus Sicherheitsgründen nicht dasselbe Passwort für alle Anwendungen, auf denen Sie angemeldet sind.

Maskerade

Wir haben weitere Social-Engineering-Versuche verzeichnet, wobei noch immer das herkömmliche Schema verwendet wird, sich als Führungskraft eines Unternehmens auszugeben. Auf wen zielen sie ab? Einen durch professionelle Social Media wiedergefundenen Mitarbeiter des Unternehmens. Für Nutzer ist es wichtig, nicht auf solche Anfragen zu reagieren, unabhängig davon, ob sie per Telefon oder E-Mail eingehen. Wir empfehlen Ihnen darüber hinaus, Ihre Sicherheitsbeauftragten oder, sollten Sie unseren CyberSOS-Service abonniert haben, das CSIRT der POST CyberForce darüber zu informieren.

Wir mussten auch einen Anstieg von Fällen feststellen, bei denen Unternehmensseiten bei Facebook imitiert wurden. Diese Aneignungen sind auf Phishing ausgelegt, bei dem Zugangsdaten von Bankkarten oder persönliche Daten erlangt werden sollen, letzteres mit dem Ziel, zukünftige Angriffe durchzuführen. Sollten Sie solche Machenschaften beobachten, kontaktieren Sie unbedingt das betroffene Unternehmen, um diesem die Fake-Seiten zu melden.

DoS/DDoS

Es konnte keine signifikante Zu- oder Abnahme von DDoS-Attacken festgestellt werden – die Bedrohung ist allerdings noch immer vorhanden. Was volumetrische Großangriffe angeht, verzeichneten wir ein Hoch von 16,2 GBit/s. Die verwendeten Techniken waren vor allem DNS Amplification, UDP Flood, ACK Flood und QUIC Flood. Diese Angriffe zeigen auf, wie wichtig es ist, schnell zu reagieren, um den potenziellen Schaden Ihrer Infrastruktur zu begrenzen. POST Telecom verfügt über DDoS-Abwehrlösungen, um Sie gegen solche Angriffe zu schützen.

Telekommunikationsbetrug (Unauthorized use of resource)

Was Betrug bezüglich der Unternehmenstelefonanlagen (PBX) angeht, mussten wir eine stärker werdende Bestimmtheit krimineller Akteure feststellen. Letztere greifen nunmehr Konfigurierungsschwachstellen von Geräten an, wo es früher notwendig war, schlecht gesicherte Anlagen zu finden, um einen Betrug zu begehen. Aufgrund der merklich hohen Bedrohungslage ist es wichtig, die Sicherheit der eigenen Telefoninfrastruktur zu testen und auf die Probe zu stellen, um solche potenziellen Konfigurierungsschwachstellen zu erkennen.

Zudem ist es wichtig, diese Art der Bedrohung schnell zu erkennen und, sobald sie auftaucht, darauf zu reagieren. Unsere Teams können Ihnen dabei behilflich sein, diese offensiven Sicherheitstests durchzuführen und/oder Detektoren zu installieren, um ihre Leitung vor Telefonbetrug zu schützen.

Erstellt von

PitKontakt

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Einen Experten kontaktieren

Unsere Experten beantworten Ihre Fragen

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?