Unsere Artikel

Unsere Artikel

Denkt Ihr Unternehmen bei hybriden Arbeitsformen an die Sicherheit?

Im Hybridmodus ist es von entscheidender Bedeutung, dass Mitarbeitende in Telearbeit Zugang zum Unternehmensnetzwerk haben. Je nach Fernzugriff auf das Unternehmensnetzwerk können jedoch schwere Probleme auftreten, die die Sicherheit des Unternehmens gefährden können, wenn ein „selbstgebasteltes“ VPN-System eingerichtet wurde.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

19 März 2024

Interview mit vier Frauen aus der Tech-Branche

Im Rahmen des Internationalen Tags der Frauenrechte finden Sie unser Interview mit vier "Frauen der Tech'".

Artikel lesen

Verfasser

Marion CuisinierVeröffentlicht am

06 März 2024

Die Zukunft der M2M-Konnektivität liegt in der eSIM

Die Zahl der Anwendungsfälle, die auf der Fähigkeit von Geräten basiert, untereinander zu kommunizieren, wächst rapide. Bis 2030 werden schätzungsweise 50 Milliarden Geräte miteinander verbunden sein und Daten über verschiedenste Ökosysteme austauschen. Um diese Transformation zu begleiten, entwickelt sich auch die Technologie weiter. Die Innovationen rund um die eSIM eröffnen neue Perspektiven, um die Integration der Elemente zu erleichtern und den Akteuren, die M2M/IoT-Lösungen implementieren, den Weg zu mehr Agilität zu ebnen. Die mit diesen Entwicklungen verbundenen Möglichkeiten wurden kürzlich in unserem Webinar „M2M's Future is eSIM" erörtert.

Artikel lesen

Verfasser

Júlio PinhoVeröffentlicht am

27 Februar 2024

DDoS-Angriffe in Luxemburg im Jahr 2024

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2024 in Luxemburg entdeckt hat.

Artikel lesen

Verfasser

Paul FelixVeröffentlicht am

01 Februar 2024

Deepfakes: Woran erkennt man Fälschungen?

Technologien, die auf Künstlicher Intelligenz und Deep Learning basieren, ermöglichen es heute, sehr realistisch wirkende Inhalte zu kreieren, in denen echte Menschen vorkommen. Mit diesen Deepfakes entstehen neue Risiken. Wie kann garantiert werden, dass ein Bild oder Video echt ist? Wie lässt sich erkennen, ob es sich um ein Original oder eine Fälschung handelt? Was kann gegen die Verbreitung von Inhalten, die sich als Fälschungen herausstellen, unternommen werden? Seit mehreren Jahren arbeitet POST Luxembourg in Partnerschaft mit der Universität Luxemburg an diesen Fragen ... die heute aktueller sind denn je.

Artikel lesen

Verfasser

Cu NguyenVeröffentlicht am

30 Januar 2024

Sichere Passwörter erstellen und sich merken: So geht‘s

E-Mail-Postfach, E-Commerce-Seiten, e-Banking-Websites – alle diese Internetplattformen fordern Sie auf, ein Konto zu erstellen, für das ein Passwort erforderlich ist. Häufiger Reflex: Um sich das Leben zu erleichtern, wählen viele Menschen dasselbe Passwort für alle Websites, um sicherzugehen, dass sie es nicht vergessen. Diese Praxis birgt jedoch große Risiken: Hacker haben so leichteren Zugang zu all Ihren Informationen, um Ihre Identität zu stehlen und Ihr Bankkonto zu nutzen.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

23 Januar 2024

Technologie und Telekommunikation: Fünf wichtige Trends für 2024

Was gibt es 2024 Neues beim Einsatz von Technologie und Netzen? In diesem Artikel werfen wir einen Blick auf fünf wichtige Trends, die man im Auge behalten sollte.

Artikel lesen

Verfasser

Abigail ChaudierVeröffentlicht am

16 Januar 2024

Die Zeit am Arbeitsplatz besser einteilen

Wie gelingt eine bessere Einteilung der Zeit am Arbeitsplatz, um produktiver, konzentrierter und gelassener zu sein? Hier erfahren Sie alles darüber. Die Erledigung mehrerer Aufgaben an einem Arbeitstag erfordert eine gute Planung. Diese ist von entscheidender Bedeutung, denn sie dient zum einen dazu, sich realistische Ziele zu setzen, und zum anderen dazu, einen anstrengenden Arbeitstag gelassen zu meistern.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

09 Januar 2024

Schützen Sie sich vor DDoS-Angriffen, indem Sie illegitimen Datenverkehr blockieren

Jeden Monat gibt es in Luxemburg zahlreiche sogenannte Denial-of-Service-Angriffe (DDoS). Cyberkriminelle missbrauchen vernetzte Objekte, um illegitimen Datenverkehr an Organisationen zu senden und deren Netzwerke zu überlasten. Diese Angriffe führen zu einer Verschlechterung des Serviceniveaus oder legen den Betrieb lahm. Um den luxemburgischen Akteuren zu helfen, sich davor zu schützen, hat POST Lösungen entwickelt, mit denen illegitimer Datenverkehr (in Echtzeit, wenn dies gerechtfertigt ist) abgewehrt werden kann, bevor er die Systeme der Organisation erreicht.

Artikel lesen

Verfasser

Paul FelixVeröffentlicht am

19 Dezember 2023

4 wichtige Fragen über die Teams-Telefonie

Das Collaboration-Tool Teams von Microsoft ist aus dem Alltag vieler Angestellter in Luxemburg nicht mehr wegzudenken. Weniger bekannt ist hingegen, dass die gesamte Telefonie eines Unternehmens in die Lösung integriert werden kann. Durch diese Funktion können alle Kommunikationskanäle gebündelt werden, wodurch die Mitarbeitenden mehr Flexibilität erlangen.

Artikel lesen

Verfasser

David AccohVeröffentlicht am

05 Dezember 2023

SIM, eSIM und iSIM: Mobile Konnektivität erfindet sich immer wieder neu

Dank der eSIM ist es seit einigen Jahren nicht mehr notwendig, eine SIM-Karte in das Smartphone einzulegen, um Netzzugang zu haben. Diese ist schon Teil des Geräts. Während die Nutzung der eSIM in Europa noch lange nicht Standard ist, gibt es bereits eine mögliche Nachfolgetechnologie. Bei der iSIM sind die Funktionen der SIM-Karte direkt in den Hauptprozessor des Mobilgeräts integriert. Die Digitalisierung der Karte bietet neue Möglichkeiten für die Nutzer und verspricht Einsparungen für die Hersteller. Sie ermöglicht auch die einfache Vernetzung von viel kleineren Objekten mit einem hohen Sicherheitsniveau.

Artikel lesen

Verfasser

Benjamin VasseurVeröffentlicht am

21 November 2023

Reduzieren Sie den Energieverbrauch Ihrer Netzinfrastruktur mit ConnectedOffice

Heutzutage sieht man kaum noch einen Angestellten ohne Laptop oder ein anderes vernetztes Gerät, über das er seine täglichen Aufgaben erledigen kann. Für eine verantwortungsvolle Nutzung dieser digitalen Werkzeuge ist die Einrichtung eines Telekommunikationsnetzes unerlässlich. In diesem Artikel geben wir Ihnen einige Tipps, wie Sie den Energieverbrauch Ihrer ConnectedOffice-Infrastruktur besser verwalten können.

Artikel lesenVerfasser

Fanny NganVeröffentlicht am

14 November 2023

Unternehmensgründung in Luxemburg: Was gilt es zu beachten?

Der luxemburgische Markt ist für Unternehmerinnen und Unternehmern äußerst attraktiv. Dank der wirtschaftlichen Dynamik des Landes haben Gründer zahlreiche Möglichkeiten. Geschäftlicher Erfolg erfordert jedoch eine umsichtige Planung. Dazu gehört es, sich gut vorzubereiten, die passenden Partner und die richtige Finanzierung zu finden.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

07 November 2023

Cyberscore: der Sicherheits-Nutri-Score für KMU in Luxemburg

Der Cyberscore ist das Ergebnis einer Initiative, die von POST und Luxcontrol mit dem Ziel entwickelt wurde, kleinen und mittleren Unternehmen in Luxemburg zu helfen, die Hürden der Cybersicherheit leichter angehen zu können.

Artikel lesen

Verfasser

Marion CuisinierVeröffentlicht am

24 Oktober 2023

Oktober, der europäische Monat der Cybersicherheit.

Zum Start des Europäischen Monats zur Cybersicherheit hat die ENISA (Europäische Agentur für Cybersicherheit) im September 2023 einen Artikel veröffentlicht, der auf die erhöhten Phishing-Risiken im Zusammenhang mit neuen Technologien hinweisen soll. Diese dürften bis 2030 weiter zunehmen.

Artikel lesenVerfasser

Fanny NganVeröffentlicht am

17 Oktober 2023

Der Übergang von der Festnetz- zur All-IP-Telefonie in Unternehmen geht weiter

Viele Unternehmen, deren Telefonie noch mit der analogen Technologie arbeitet, sind heute aufgefordert, sich in diese Richtung weiterzuentwickeln. Diese Entwicklung bietet zudem eine gute Gelegenheit, die Telefonie unter Berücksichtigung der eigenen Bedürfnisse und der neuen technologischen Möglichkeiten zu überdenken.

Artikel lesen

Verfasser

Luc HalbardierVeröffentlicht am

03 Oktober 2023

Nomadentum als neue Arbeitsform in Unternehmen

Telearbeit, Hybridarbeit, gehören mittlerweile zum Unternehmensalltag und machen jeden jeden Ort zu einem potenziellen Arbeitsraum. Man spricht nun von "Nomadentum" am Arbeitsplatz sprechen, was bedeutet, dass man sich mit Werkzeugen und Dienstleistungen, um die Produktivität und die Zusammenarbeit der Mitarbeiter zu gewährleisten.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

19 September 2023

CloudPBX erleichtert seit zehn Jahren die Verwaltung der Unternehmenstelefonie

Dieses neue Angebot revolutionierte die Welt der Unternehmenstelefonie, da es die Konvergenz von Festnetz und Mobilfunk ermöglichte, den Mitarbeitenden mehr Flexibilität bot und die Verwaltung der Telefonie intern erheblich erleichterte.

Artikel lesen

Verfasser

Sophia KadriVeröffentlicht am

15 September 2023

Unterstützung von Unternehmen bei der Entwicklung einer echten Datenkultur

Die Umsetzung eines „Data-Intelligence“-Ansatzes ist ein großes Projekt, bei dem viele Aspekte rund um die Technologie berücksichtigt werden müssen. Die Datenanalyse sowie der Einsatz von künstlicher Intelligenz oder maschinellem Lernen im gesamten Unternehmen setzt voraus, dass Sie Ihre Daten gut kennen und kontrollieren.

Artikel lesen

Verfasser

Nicolas VivarelliVeröffentlicht am

12 September 2023

E-book International

Aufgrund des kontinuierlichen technologischen Fortschritts ist das Internet der Dinge (IoT) wichtiger denn je, da es den menschlichen Aufwand für verschiedene Aktivitäten einbezieht und Unmengen an Daten bereitstellt, die weiterverarbeitet werden und zu aussagekräftigen Erkenntnissen führen.

Artikel lesen

Verfasser

Júlio PinhoVeröffentlicht am

05 September 2023

Dank HELIX steht Technologie im Dienste der Nutzer

Der neue POST-Hauptsitz HELIX gegenüber dem Luxemburger Bahnhof umfasst eine Vielzahl von technologischen Entscheidungen, um das Erlebnis für Besucher und Mitarbeiter zu verbessern.

Artikel lesen

Verfasser

Laurent RapinVeröffentlicht am

17 August 2023

Die wesentliche Entwicklung der SOCs hin zu einem Hybridmodus

Da sich digitale Umgebungen ständig weiterentwickeln, verwandelt POST seinen SOC in einen Hybrid, indem es mehrere technologische Fortschritte miteinander kombiniert.

Artikel lesen

Verfasser

Dylan DintransVeröffentlicht am

08 August 2023

Tipps & Tricks für den Sommer

Da die Sommerferien beginnen, haben wir einige Tipps und Tricks für Sie, die Ihnen die Arbeit erleichtern sollen

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

24 Juli 2023

Wenn das Internet Arbeitskräfte überallhin begleitet

Für einzelne Mitarbeitende, die viel unterwegs sind oder von verschiedenen Standorten aus arbeiten, besteht die Möglichkeit, mobile Internetlösungen zu nutzen. POST bietet beispielsweise das Angebot für mobiles Internet Data To Go.

Artikel lesen

Verfasser

Benjamin VasseurVeröffentlicht am

18 Juli 2023

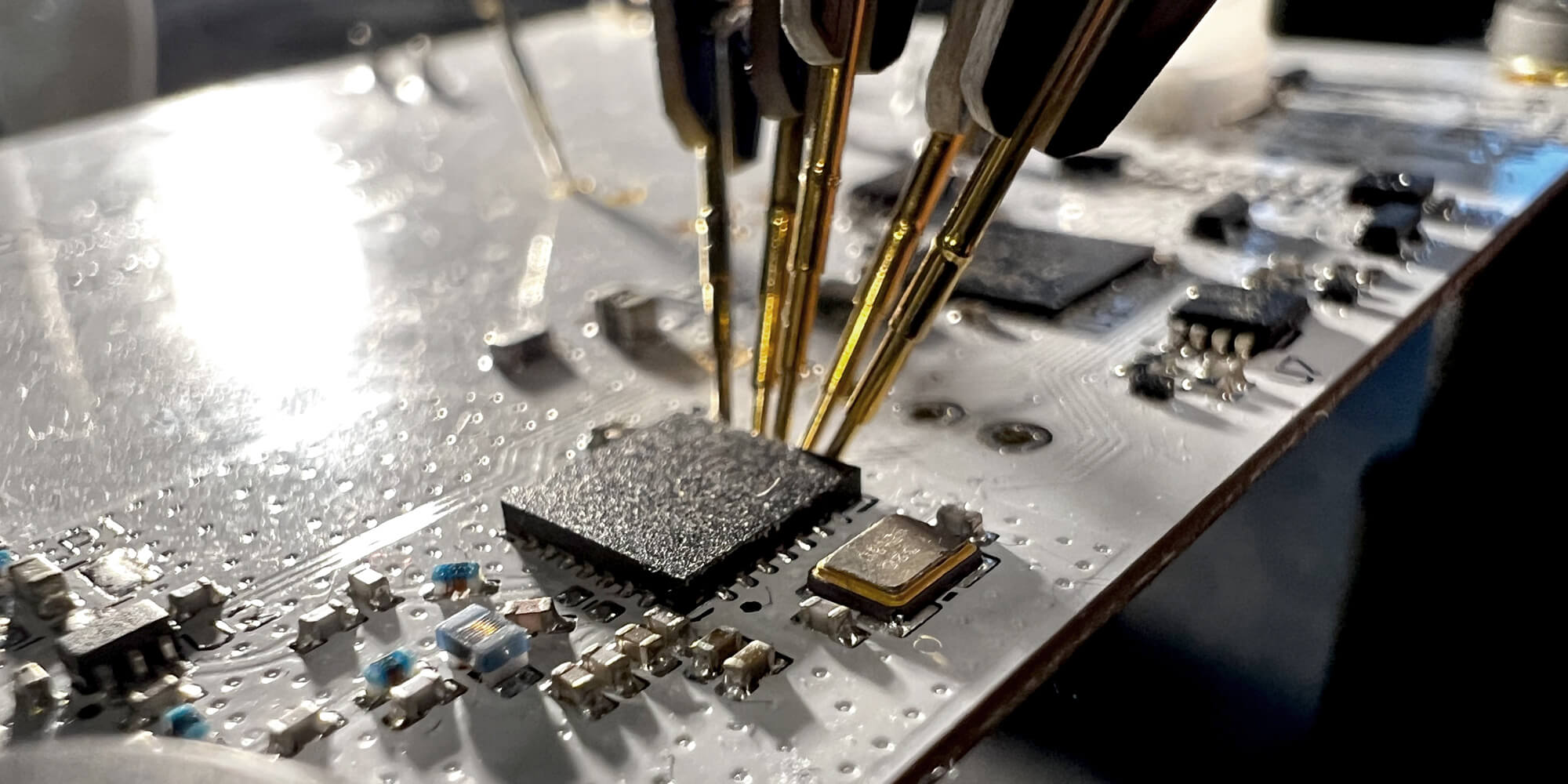

Suche nach Schwachstellen in IoT-Geräten am Beispiel CVE-2022-46527 (Teil 2)

Dieser Artikel ist der zweite Teil der Fallstudie zu CVE-2022-46527 und schildert die Entdeckung der Schwachstelle sowie einen Proof of Concept, der zu einem Absturz führt

Artikel lesen

Verfasser

CyberForce Offensive Security TeamVeröffentlicht am

26 Juni 2023

Wie bereite ich mein IoT-Projekt gut vor und wie wähle ich den richtigen Lieferanten aus?

Nicht nur die Idee ist wichtig: Bei der Umsetzung eines Projekts oder bei der Einführung einer Aktivität, die sich auf vernetzte Technologie stützt, sind verschiedenste Aspekte zu berücksichtigen. Worauf ist also zu achten?

Artikel lesen

Verfasser

Júlio PinhoVeröffentlicht am

13 Juni 2023

Einsatz von Technologien für eine effizientere Raumnutzung

Technologien, die die Datenerhebung erleichtern, ermöglichen ein besseres Verständnis der neuen Anforderungen

Artikel lesen

Verfasser

Laurent RapinVeröffentlicht am

22 Mai 2023

Bessere Integration neuer Technologien zur Zusammenarbeit mit Fixed Mobile Convergence

Die Technologien zur Unterstützung von Telefonie und Zusammenarbeit sowie zur Konnektivität auf Unternehmensebene im Allgemeinen entwickeln sich schnell weiter.

Artikel lesenVerfasser

Lionel VogelVeröffentlicht am

24 April 2023

Hören unsere Telefone uns ab?

Wenn unsere Telefone uns scheinbar ausspionieren, gibt es Möglichkeiten, die Vertraulichkeit Ihrer Gespräche zu gewährleisten.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

13 April 2023

7 unumgängliche technologische Trends und Entwicklungen im Jahr 2023

Entdecken Sie mit uns und unserem Partner Splunk die technologischen Trends und Entwicklungen, die in den kommenden Monaten wichtig sind.

Artikel lesen

Verfasser

Marion CuisinierVeröffentlicht am

03 April 2023

Fünf Maßnahmen zur Verringerung des ökologischen Fußabdrucks Ihrer IT

Der Betrieb einer verantwortungsvolleren Digitalisierung bedeutet, dass weniger energieintensive Computerressourcen eingesetzt werden.

Artikel lesen

Verfasser

Luc HalbardierVeröffentlicht am

21 März 2023

Suche nach Schwachstellen in IoT-Geräten am Beispiel CVE-2022-46527 (Teil 1)

Einrichtung der Umgebung für die Suche nach Schwachstellen in IoT-Geräten: Fall CVE-2022-46527

Artikel lesen

Verfasser

CyberForce Offensive Security TeamVeröffentlicht am

14 März 2023

Verbesserung der Sicherheit und Effizienz im Lkw-Verkehr mittels IoT-Technologien

Der Einsatz von vernetzten Sensoren und Geräten in Lastkraftwagen zur Erfassung von Daten über verschiedene Aspekte des Transports, wie z. B. den geografischen Standort oder die Temperatur, hat sowohl den Zugriff auf Tracking-Daten in Echtzeit ermöglicht, der von Unternehmen geschätzt und inzwischen als Standard angesehen wird, als auch die Möglichkeiten zur Überwachung der Fracht und die Sicherheit von Gütertransporten deutlich verbessert.

Artikel lesen

Verfasser

Klaus FuchsVeröffentlicht am

12 März 2023

Schützen Sie Ihr KMU vor verschiedenen Cyberangriffen

POST nimmt Sicherheitselemente in sein Angebot für geschäftliche Konnektivität auf - ConnectedOffice zum Schutz von KMUs

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

08 März 2023

ConnectedOffice, das Konnektivitätsangebot für Unternehmen

ConnectedOffice von POST bietet ein "All-in-One"-Angebot, das die einfachen und komplexen Konnektivitäts- und Netzwerkanforderungen von KMUs erfüllt.

Artikel lesenVerfasser

Fanny NganVeröffentlicht am

28 Februar 2023

IoT-Kostenoptimierung

Um IoT- oder M2M-Konnektivität zum Top-Tarif zu ermöglichen, müssen mehrere Elemente berücksichtigt werden

Artikel lesen

Verfasser

Júlio PinhoVeröffentlicht am

21 Februar 2023

DDoS-Angriffe in Luxemburg im Jahr 2023

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2023 in Luxemburg entdeckt hat.

Artikel lesen

Verfasser

Paul FelixVeröffentlicht am

15 Februar 2023

IoT als Treiber für Energie- und Wassereinsparungen

Dank des IoT können überall Sensoren eingesetzt werden, die einen besseren Einblick in die Art und Weise des Energieverbrauchs ermöglichen

Artikel lesen

Verfasser

Laurent RapinVeröffentlicht am

14 Februar 2023

Garantierte Warnmeldung bei Auslösung eines Alarms

Alarmis ist ein POST-Angebot, das den Alarm bei Feuer oder Einbruch an die Rettungseinheiten weiterleitet.

Artikel lesenVerfasser

Fanny NganVeröffentlicht am

09 Februar 2023

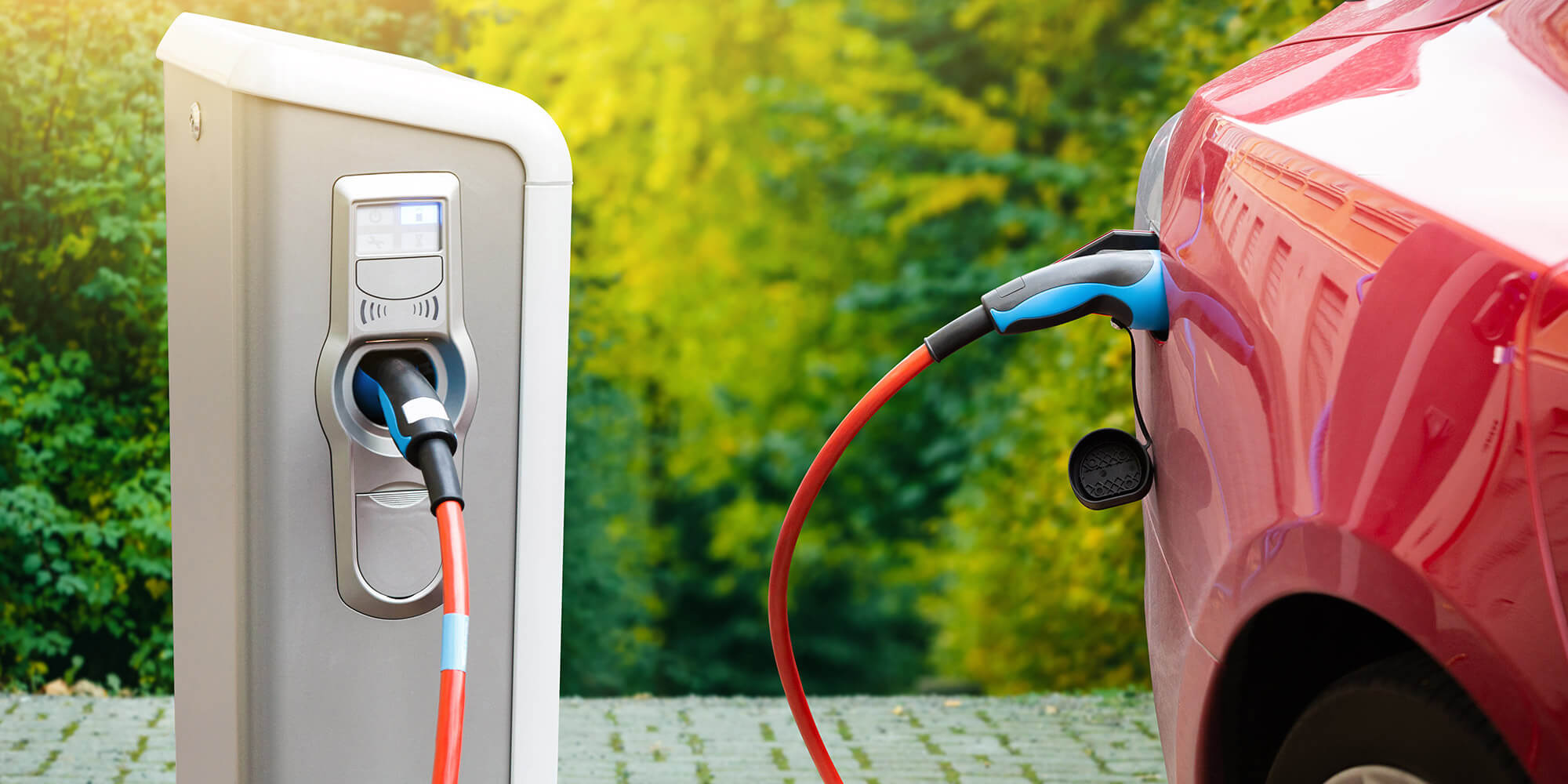

Zuverlässige drahtlose Konnektivität ist entscheidend für Elektroladestationen

An einer einzelnen Elektroladestation können mehrere Akteure beteiligt sein, darunter der Hersteller, das Unternehmen, das die Station installiert, und in einigen Fällen auch ein Betreiber (Backend Operator).

Artikel lesen

Verfasser

Klaus FuchsVeröffentlicht am

08 Februar 2023

POST-SIM-Karten, die in 82 Ländern aktiv sind

Von Luxemburg aus setzt POST SIM-Karten bei Kunden in 82 Ländern ein, um Objekte zu verbinden, die rund um den Globus zirkulieren

Artikel lesen

Verfasser

Júlio PinhoVeröffentlicht am

31 Januar 2023

20.000 angeblich von Guichet.lu stammende Phishing-SMS innerhalb einer Woche erkannt

Seit einigen Wochen werden im Rahmen einer großen Phishing-Kampagne SMS an luxemburgische Mobilfunknummern versandt.

Artikel lesen

Verfasser

Cu NguyenVeröffentlicht am

19 Januar 2023

Kann man der Cloud wirklich trauen?

Cloud-Plattformen bieten Organisationen viele neue Möglichkeiten. Wie können Sie diese voll ausschöpfen?

Artikel lesen

Verfasser

Luc HalbardierVeröffentlicht am

20 Dezember 2022

Aus eigenen Daten einen Nutzen ziehen

Ein Big-Data-Ansatz kann in vielerlei Hinsicht Mehrwert schaffen. Entdecken Sie das Potenzial anhand einiger konkreter Anwendungsfälle

Artikel lesen

Verfasser

Nicolas VivarelliVeröffentlicht am

13 Dezember 2022

DDoS-Angriffe immer häufiger

Durch volumetrische Angriffe können luxemburgische Organisationen schnell gelähmt und buchstäblich aus dem Internet ausgeschlossen werden

Artikel lesen

Verfasser

Paul FelixVeröffentlicht am

29 November 2022

Gewährleistung einer optimalen Mobilnetzabdeckung in Gebäuden

In Gebäuden können verschiedene Aspekte (z. B. Struktur, Baumaterialien oder Wärmedämmung) den Zugang zum Mobilfunknetz erschweren. Mit „Indoor Mobile Coverage“ unterstützt POST Sie bei der Umsetzung von Lösungen, die optimale mobile Konnektivität in Innenräumen ermöglichen.

Artikel lesen

Verfasser

Justin StephanyVeröffentlicht am

15 November 2022

Warum die Druckverwaltung auslagern?

Im Herzen einer Organisation kann die Verwaltung und Verfolgung Ihrer Druckaufträge eine Belastung darstellen. Wie wäre es, wenn Sie sich für einen ausgelagerten Service zur Überwachung und Verwaltung Ihrer Drucklösungen entscheiden würden, wie ihn POST anbietet, um Ihre Bedürfnisse in diesem Bereich zu erfüllen? Das Vorgehen ermöglicht es Ihnen, Geld zu sparen, Ihren ökologischen Fußabdruck zu verringern und gleichzeitig zur Produktivität Ihrer Teams und zur Verbesserung der Informationssicherheit beizutragen.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

10 November 2022

Eine neue Organisation der Arbeit

Innerhalb weniger Monate hat sich unsere Vorstellung von der Arbeitsumgebung und der Organisation der Arbeit grundlegend verändert. Jeder arbeitet heute von verschiedenen Orten aus: zu Hause, im Homeoffice, im Büro oder in einem Besprechungsraum. Die Herausforderung besteht darin, eine einfache Verbindung zu anderen, zur Organisation, zu ihren Ressourcen und Daten, zu den Werkzeugen und Prozessen herzustellen.

Artikel lesen

Verfasser

Daniel SantosVeröffentlicht am

20 Oktober 2022

Anpassen der Symbole Ihrer Apps ist möglich

Gefallen Ihnen die App-Symbole auf der Benutzeroberfläche Ihres Smartphones nicht? Dann haben Sie die Möglichkeit, sie zu ändern. Für Android und iOS zeigen wir Ihnen, wie Sie dabei vorgehen müssen.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

14 Oktober 2022

DDoS-Angriffe in Luxemburg im Jahr 2022

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2022 in Luxemburg entdeckt hat.

Artikel lesen

Verfasser

Paul FelixVeröffentlicht am

11 Oktober 2022

5G ist da und bietet zahlreiche Chancen

5G entstand als Antwort auf die Herausforderung, die der Anstieg der Datenproduktion und -nutzung durch mobile Endgeräte darstellt. Smartphone-Nutzern wird der Wechsel von 4G zu 5G wegen der schnelleren Lade- und Downloadzeiten und der potenziell höheren Bildauflösung nicht als Weiterentwicklung, sondern als Revolution empfinden.

Artikel lesen

Verfasser

Justin StephanyVeröffentlicht am

04 Oktober 2022

Ausnutzung von CVE-2018-5093 in Firefox 56 und 57 – TEIL 2: Erreichen einer Codeausführung

Wie man die Schwachstelle in Firefox 56 und 57 ausnutzt, um Codeausführung zu erreichen

Artikel lesen

Verfasser

CyberForce Offensive Security TeamVeröffentlicht am

19 September 2022

Metaversum: Das Internet von morgen?

Obwohl das Metaversum zunehmend an Bedeutung gewinnt, haben viele Menschen bisher nur eine vage Vorstellung davon. Dabei dürfte der entsprechende Markt bis 2024 ein Volumen von 800 Milliarden US-Dollar erreichen (Bloomberg).

Artikel lesen

Verfasser

Marion CuisinierVeröffentlicht am

13 September 2022

Bessere Patientenbetreuung aus der Ferne

Mobile Konnektivitätslösungen ermöglichen zahlreiche neue Entwicklungen im Bereich der Gesundheitsversorgung. So werden etwa vernetzte Geräten eingesetzt, um Möglichkeiten zur Fernbetreuung von Patienten bereitzustellen.

Artikel lesen

Verfasser

Jean MarquesVeröffentlicht am

08 September 2022

Wettervorhersage für Cybersicherheit – 2. Quartal 2022

Jedes Quartal beschreibt das Cyberforce-Team von POST den aktuellen Cyberbedrohungsstand anhand seiner durch die Verwaltung von Sicherheitsvorfällen gewonnenen Erkenntnisse.

Artikel lesen

Verfasser

PitVeröffentlicht am

16 August 2022

Das große Interview mit POST Cyberforce

„Der bedeutendste Vorfall war 2021 sicherlich die Meldung der log4j-Schwachstelle und ihre Ausnutzung durch böswillige Akteure.“

Artikel lesen

Verfasser

Marion CuisinierVeröffentlicht am

19 Juli 2022

Cybersicherheit: Vertrauen Sie ganz auf das SOC von POST

Mit der Beauftragung eines Security Operations Center (SOC) stellen Organisationen eine ständige Überwachung sämtlicher Aktivitäten innerhalb ihrer Informationssysteme sicher, um schnell und effizient auf Angriffe oder Anomalien reagieren zu können.

Artikel lesen

Verfasser

Alan OlszewskiVeröffentlicht am

12 Juli 2022

Ausnutzung von CVE-2018-5093 in Firefox 56 und 57 – TEIL 1: Steuerung des Befehlszeigers

Erfahren Sie, wie Sie die Integer-Underflow-Schwachstelle in Firefox 56 und 57 ausnutzen können

Artikel lesen

Verfasser

CyberForce Offensive Security TeamVeröffentlicht am

04 Juli 2022

Datenverwertung zur Verbesserung der Marketingperformance

Daten sind die zentrale Ressource der digitalen Wirtschaft. Angesichts ihres erheblichen Potenzials zur Steigerung der Wertschöpfung sind sie unverzichtbar. Die Herausforderung für Unternehmen besteht darin, die verfügbaren Daten zu verwalten und sie für ihren Geschäftsbedarf gewinnbringend zu nutzen.

Artikel lesen

Verfasser

Nicolas VivarelliVeröffentlicht am

21 Juni 2022

Smart Vending: Konnektivität im Dienste der Fernverwaltung von Automaten

Mittlerweile lassen sich diese Automaten mithilfe des Internets der Dinge (IoT) besser überwachen, da eine Reihe von Daten bezüglich ihrer Nutzung in Echtzeit einsehbar ist.

Artikel lesen

Verfasser

Laurent TurmesVeröffentlicht am

09 Juni 2022

Wettervorhersage für Cybersicherheit – 1. Quartal 2022

Jedes Quartal beschreibt das Cyberforce-Team von POST den aktuellen Cyberbedrohungsstand anhand seiner durch die Verwaltung von Sicherheitsvorfällen gewonnenen Erkenntnisse.

Artikel lesen

Verfasser

PitVeröffentlicht am

19 Mai 2022

WLAN: Wie schafft man eine optimale Abdeckung?

Per WLAN ist man in solch einem bewegten Unternehmen schnell und sicher mit dem Internet verbunden, ohne Kosten für mobile Daten zu verursachen.

Artikel lesen

Verfasser

Benjamin VasseurVeröffentlicht am

02 Mai 2022

Simulieren Sie Angriffe auf Telekommunikationsnetzwerke, um sie besser zu schützen

Telekommunikationsnetze werden immer häufiger von Kriminellen angegriffen, um diese umzuleiten oder Gespräche abzuhören.

Artikel lesen

Verfasser

Alexandre De OliveiraVeröffentlicht am

19 April 2022

Erlangen Sie Kontrolle über die Gesamtheit Ihrer Telekommunikationslösungen

Die Ausgaben im Blick behalten, schnell und einfach eine SIM-Karte aktivieren bzw. deaktivieren und sichergehen, dass alle Dienste funktionstüchtig sind.

Artikel lesen

Verfasser

PitVeröffentlicht am

12 April 2022

Verhindern Sie dank DNS-Sicherheit riskante Verbindungen

Die Unternehmen sehen sich mit verschiedenen IT-Bedrohungen konfrontiert und können sich nun besser schützen, indem sie mit einer Lösung für DNS-Sicherheit die Legitimität des mit ihnen in Verbindung stehenden Datenverkehrs sicherstellen.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

22 März 2022

Flexibilisierung von Büroflächen und Parkplätzen durch das IoT

Einige bei der Veranstaltung vorgestellten Statistiken belegen tendenziell, dass Unternehmen, die mehr Flexibilität bieten, von einem stärkeren Engagement ihrer Mitarbeitenden profitieren.

Artikel lesen

Verfasser

Laurent RapinVeröffentlicht am

15 März 2022

Angriffssimulation: Realitätscheck für Unternehmen

Dieser Artikel ist eine kurze Geschichte über eine von uns (POST CyberForce Offensive Security) durchgeführte Gegner-Simulation.

Artikel lesen

Verfasser

CyberForce Offensive Security TeamVeröffentlicht am

08 März 2022

Wettervorhersage für Cybersicherheit – 4. Quartal 2021

Jedes Quartal beschreibt das Cyberforce-Team von POST den aktuellen Cyberbedrohungsstand anhand seiner durch die Verwaltung von Sicherheitsvorfällen gewonnenen Erkenntnisse.

Artikel lesen

Verfasser

PitVeröffentlicht am

22 Februar 2022

Mit dem IoT den Betrieb von Maschinen auf Baustellen verbessern

Die Unternehmen Tralux, Mako (beide mit umfassender Expertise in der Branche) und POST (Technologie-Experte) haben in Zusammenarbeit eine Plattform zur Überwachung ihrer Maschinen auf Baustellen entwickelt.

Artikel lesen

Verfasser

Laurent RapinVeröffentlicht am

08 Februar 2022

4 Möglichkeiten zur Effizienzsteigerung im Zeitalter des hybriden Arbeitens

Die Beschäftigten arbeiten und kommunizieren heutzutage ortsunabhängig, d. h. ohne sich physisch am selben Ort zu befinden. Eine der Herausforderungen unserer Zeit besteht darin, Ihren Mitarbeitenden Arbeitsmittel zur Verfügung zu stellen, mit denen sie effizient arbeiten können und gleichzeitig näher an den Kunden sind.

Artikel lesen

Verfasser

David AccohVeröffentlicht am

25 Januar 2022

Das Mobiltelefon wird in unserem Alltag immer präsenter

Bereits jetzt hat das Mobiltelefon in unserem Alltag einen festen Platz, aber die Nutzerzahlen steigen weiter, sowohl in Luxemburg als auch weltweit. Diese Entwicklung betrifft unser Privatleben ebenso wie die Arbeitswelt.

Artikel lesen

Verfasser

PitVeröffentlicht am

14 Dezember 2021

Wettervorhersage für Cybersicherheit – 3. Quartal 2021

Jedes Quartal beschreibt das Cyberforce-Team von POST den aktuellen Cyberbedrohungsstand anhand seiner durch die Verwaltung von Sicherheitsvorfällen gewonnenen Erkenntnisse.

Artikel lesen

Verfasser

PitVeröffentlicht am

30 November 2021

Ganz nah dran den Fortschritt des Mittelstands unterstützen

Das Medium Business-Paket von POST richtet sich an die IT- und Telekommunikationsbedürfnisse mittelständischer Unternehmen und beinhaltet eine langfristige, individuelle Betreuung.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

16 November 2021

Die Konnektivität Ihres Unternehmens stets im Auge behalten

Konnektivität ist ein zunehmend wichtiger Faktor, der proaktiv zu kontrollieren, zu sichern und zu steuern sein muss. So kann das Unternehmenswachstum unterstützt, der Zugang zu den Angeboten und die Sicherheit der Nutzer gewährleistet und der jeweils aktuelle Bedarf gedeckt werden.

Artikel lesen

Verfasser

Paul FelixVeröffentlicht am

04 November 2021

Sicherheit von Endgeräten im Zeitalter des Homeoffice

Mit einer offeneren IT-Umgebung, Mitarbeitenden im Homeoffice und einer größeren Heterogenität der genutzten Endgeräte, darunter Arbeitsplatzrechner, Mobiltelefone und Tablets, wie kann man sich da vor Bedrohungen schützen?

Artikel lesen

Verfasser

PitVeröffentlicht am

18 Oktober 2021

DDoS-Angriffe in Luxemburg im Jahr 2021

Erfahren Sie mehr über die Statistiken zu DDoS-Angriffen, die POST Cyberforce im Jahr 2021 in Luxemburg entdeckt hat.

Artikel lesen

Verfasser

Paul FelixVeröffentlicht am

30 September 2021

Vernetzte Objekte im Dienste der Gesundheit

Im Gesundheitswesen kommen immer häufiger vernetzte Objekte zum Einsatz. Neue Anwendungen helfen bei der Krankenhausverwaltung und Patientenbetreuung.

Artikel lesen

Verfasser

Laurent RapinVeröffentlicht am

23 September 2021

iOS Wi-Fi Demon: Von iOS Format String zu Zero-Click RCE

Vielleicht haben Sie den jüngsten Bug in iOS 14.0 bis 14.4 gesehen, der den Wi-Fi-Dienst abstürzen ließ, wenn ein Zugangspunkt auf eine bestimmte Weise benannt wurde. Apple bezeichnete diesen Fehler als Denial of Service für den Wi-Fi-Dienst, aber das Forschungsteam Zecops [1] hat nachgewiesen, dass er genutzt werden kann, um einen RCE, genauer gesagt einen Zero-Click-RCE, zu verursachen.

Artikel lesen

Verfasser

CyberForce Offensive Security TeamVeröffentlicht am

07 September 2021

Wettervorhersage für Cybersicherheit – 2. Quartal 2021

Jedes Quartal beschreibt das Cyberforce-Team von POST den aktuellen Cyberbedrohungsstand anhand seiner durch die Verwaltung von Sicherheitsvorfällen gewonnenen Erkenntnisse.

Artikel lesen

Verfasser

PitVeröffentlicht am

17 August 2021

5 gute Gründe, warum Sie die Art, wie in Ihrem Unternehmen telefoniert wird, überdenken sollten

Während des Lockdowns entwickelte sich die Arbeit im Home Office zu einer weit verbreiteten Arbeitsform

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

27 Juli 2021

Die eSIM macht das Leben leichter

Dank der eSIM ist es nun viel einfacher, mit mehreren Rufnummern auf einem mobilen Endgerät zu hantieren. Ein weiterer Vorteil besteht darin, dass die elektronische, im Smartphone eingebettete SIM-Karte Ihnen auch mehr Freiheiten bietet, wenn Sie ins Ausland reisen.

Artikel lesen

Verfasser

Benjamin VasseurVeröffentlicht am

13 Juli 2021

Anatomie einer Red-Team-Übung - Kapitel 3

Wie im vorangegangenen Szenario beschrieben, haben wir mehrere Raspberry-Geräte mit einem 4G-Modem ausgestattet, so dass wir das Gerät fernsteuern können, ohne in unmittelbarer Nähe sein zu müssen.

Artikel lesen

Verfasser

CyberForce Offensive Security TeamVeröffentlicht am

29 Juni 2021

Profitieren Sie von allen Vorteilen der IP-Telefonie

Die IP-Telefonie ermöglicht Organisationen den Zugang zu neuen Funktionen, dabei erleichtert sie vor allem die Zusammenarbeit und verbessert die Überwachung der Kommunikation.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

25 Mai 2021

Wettervorhersage für Cybersicherheit – 1. Quartal 2021

Jedes Quartal beschreibt das Cyberforce-Team von POST den aktuellen Cyberbedrohungsstand anhand seiner durch die Verwaltung von Sicherheitsvorfällen gewonnenen Erkenntnisse.

Artikel lesen

Verfasser

PitVeröffentlicht am

11 Mai 2021

Anatomie einer Red-Team-Übung - Kapitel 2

Bevor wir anfingen, haben wir uns auf die Erstellung der Payload konzentriert, die für unsere Angriffsszenarien verwendet wird. Wir haben uns für eine stufenlose PowerShell-Reverse-HTTPS-Payload entschieden, die mit dem HTA-Dropper übermittelt und dann auf dem Zielcomputer ausgeführt wird.

Artikel lesen

Verfasser

CyberForce Offensive Security TeamVeröffentlicht am

20 April 2021

Soziale Netzwerke, ein Verkaufskanal, der nicht mehr wegzudenken ist

Wenn man etwas verkaufen will, zahlt es sich aus, auf sozialen Netzwerken vertreten zu sein, dabei spielt es keine Rolle, ob B2B- oder B2C-Kunden zur Zielgruppe zählen. Die Nutzung dieser Kanäle setzt allerdings die Verfolgung kohärenter Ansätze voraus und man muss regelmäßig geeignete Inhalte teilen.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

06 April 2021

Anatomie einer Red-Team-Übung - Kapitel 1

Ein Red-Team-Einsatz lässt sich kurz als Simulation eines gezielten Angriffs unter realen Bedingungen beschreiben. Als Bedrohungsakteur verwendet er einen gemischten Ansatz mit verschiedenen Facetten von Social Engineering, physischem Eindringen, Anwendungs-/Netzwerk-Penetrationstests, gezielten Phishing-Kampagnen usw., um bestimmte vordefinierte Ziele gleichzeitig zu erreichen.

Artikel lesen

Verfasser

CyberForce Offensive Security TeamVeröffentlicht am

22 März 2021

Frauen in der Cybersicherheit etablieren

Im Rahmen des Weltfrauentags laden wir Sie zu einer Begegnung mit Aurélie Da Silva ein, Information Security Officer bei POST Luxembourg.

Artikel lesen

Verfasser

PitVeröffentlicht am

08 März 2021

Wettervorhersage für Cybersicherheit – 4. Quartal 2020

Jedes Quartal beschreibt das Cyberforce-Team von POST den aktuellen Cyberbedrohungsstand anhand seiner durch die Verwaltung von Sicherheitsvorfällen gewonnenen Erkenntnisse.

Artikel lesen

Verfasser

PitVeröffentlicht am

25 Februar 2021

Cybersicherheit: Wie lassen sich Falsch-Positiv-Meldungen verringern?

Eine immer engmaschigere Überwachung der Netzwerkinfrastruktur lässt die Zahl der Sicherheitswarnungen in die Höhe schnellen. Allerdings neigen IT-Teams dazu, die vermeintlich ständige Schwarzmalerei durch diese Warnungen zu vernachlässigen, was ein kritisches Sicherheitsrisiko für ihr Unternehmen bedeutet.

Artikel lesen

Verfasser

Dylan DintransVeröffentlicht am

04 Februar 2021

Ein dreistufiger Ansatz zur Bewältigung der Herausforderungen der IoT-Sicherheitsüberwachung

Doch so praktisch IoT-Lösungen auch sein mögen, sie bergen auch neue Sicherheitsrisiken. Es gibt nicht nur immer mehr Geräte, sondern diese sind auch zunehmend dem Risiko eines konkreten physischen Zugriffs ausgesetzt.

Artikel lesen

Verfasser

PitVeröffentlicht am

14 Januar 2021

Wettervorhersage für Cybersicherheit – 3. Quartal 2020

Jedes Quartal beschreibt das Cyberforce-Team von POST den aktuellen Cyberbedrohungsstand anhand seiner durch die Verwaltung von Sicherheitsvorfällen gewonnenen Erkenntnisse.

Artikel lesen

Verfasser

PitVeröffentlicht am

10 November 2020

Korrelationsstrategien für ein SOC: Wie funktioniert das?

Phishing, Ransomware... Dieses Jahr ist die Zahl der Cyberangriffe auf Unternehmen förmlich explodiert. Um sich dagegen zu wehren, entscheiden sich immer mehr Unternehmen für die Einrichtung eines SOC, d. h. eines Security Operations Center.

Artikel lesen

Verfasser

Alan OlszewskiVeröffentlicht am

20 Oktober 2020

Smart Parking für Unternehmen: Wie wäre es mit intelligenten Parkplätzen?

Zugang zu Parkplätzen ist ein wichtiger Aspekt zum Beispiel bei der Kundengewinnung oder auch für die Talentsuche. Für Unternehmen ist dies jedoch auch ein Kostenpunkt, und dieser lässt sich mithilfe des Internets der Dinge (IoT) optimieren.

Artikel lesen

Verfasser

Laurent RapinVeröffentlicht am

21 September 2020

KMU: Wussten Sie schon, dass Chatbots Ihnen wertvolle Zeit sparen können?

Was künstliche Intelligenz den KMU zu bieten hat. Ist es an der Zeit, sich der Chatbot-Revolution anzuschließen?

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

25 August 2020

Der menschliche Faktor, ein Schlüssel zur Cybersicherheitsstrategie

Unternehmen müssen ihre Daten schützen, seien sie nun physischer oder digitaler Art. Zudem drohen Angriffe nicht nur von außen, auch intern gibt es reale Gefahren, aber dieser Punkt wird häufig vernachlässigt.

Artikel lesen

Verfasser

PitVeröffentlicht am

15 Juli 2020

Wettervorhersage für Cybersicherheit – 2. Quartal 2020

Jedes Quartal beschreibt das Cyberforce-Team von POST den aktuellen Cyberbedrohungsstand anhand seiner durch die Verwaltung von Sicherheitsvorfällen gewonnenen Erkenntnisse.

Artikel lesen

Verfasser

PitVeröffentlicht am

08 Juli 2020

Microsoft Direct Routing: die integrierte Kommunikationslösung von Microsoft

Direct Routing ist das neue Angebot von Microsoft Teams, dem führenden Anbieter von Lösungen für die Zusammenarbeit. Eine integrierte Kommunikationslösung, mit der Unternehmen sämtliche Anrufe mit einem einzigen Tool tätigen und empfangen können: MS Teams.

Artikel lesen

Verfasser

Luc HalbardierVeröffentlicht am

05 Juni 2020

Wettervorhersage für Cybersicherheit – 1. Quartal 2020

Jedes Quartal beschreibt das Cyberforce-Team von POST den aktuellen Cyberbedrohungsstand anhand seiner durch die Verwaltung von Sicherheitsvorfällen gewonnenen Erkenntnisse.

Artikel lesen

Verfasser

PitVeröffentlicht am

18 Mai 2020

8 Tipps für die „digitale Verantwortung“

Die Lockdowns führten zu Verbrauchsspitzen, welche die Infrastruktur der Telekommunikationsanbieter belasteten. Hier ist die „digitale Verantwortung“ jedes Einzelnen gefragt. Die europäischen Anbieter erklären sich zwar bereit, die Krise zu bewältigen, sie appellieren jedoch an die „digitale Verantwortung“ eines jeden Einzelnen.

Artikel lesenVerfasser

Béatrice SeiwertVeröffentlicht am

03 April 2020

5 gute Gründe für die Einführung eines Managementtools für die Mobilfunkflotte

Hunderte zu katalogisierende mobile Endgeräte, ebenso viele Telefonleitungen und ein Datenverbrauch, der schnell ausufern kann ... All das gehört zu den tagtäglichen Aufgaben des Verwalters einer Mobilfunkflotte. Wie kann man also Mobilfunkflotte und Kosten effektiv kontrollieren?

Artikel lesen

Verfasser

Jacques KellnerVeröffentlicht am

10 März 2020

Effizienzsteigerung des SOC mithilfe eines Orchestrators

Bei einer möglichen Cyber-Bedrohung ist schnelles Handeln von größter Bedeutung. Der Einsatz eines Orchestrators auf Ebene des SOC erleichtert dank der Automatisierungsmöglichkeiten dieses Tools die Verfolgung von Warnungen und beschleunigt die Entscheidungsfindung bei möglichen Cyberrisiken.

Artikel lesen

Verfasser

Thomas ProfetaVeröffentlicht am

01 Januar 1970

Kontakt

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?

Einen Experten kontaktieren

Unsere Experten beantworten Ihre Fragen

Sie haben Fragen zu einem der Artikel? Sie brauchen Beratung, um die richtige Lösung für Ihre ICT-Probleme zu finden?