Technical Corner - DEEP

Technical Corner

Les dessous d’une approche de sécurité offensive

Au quotidien, l’équipe Cyberforce Offensive Security de DEEP met à l’épreuve les dispositifs de sécurité de l’information des organisations. Pour cela, elle cherche à pénétrer les systèmes d’information et à progresser en leur sein, comme le feraient de réels attaquants. Et pour y parvenir, tous les moyens sont bons…

Lire cet articlePublié le

17 juin 2025

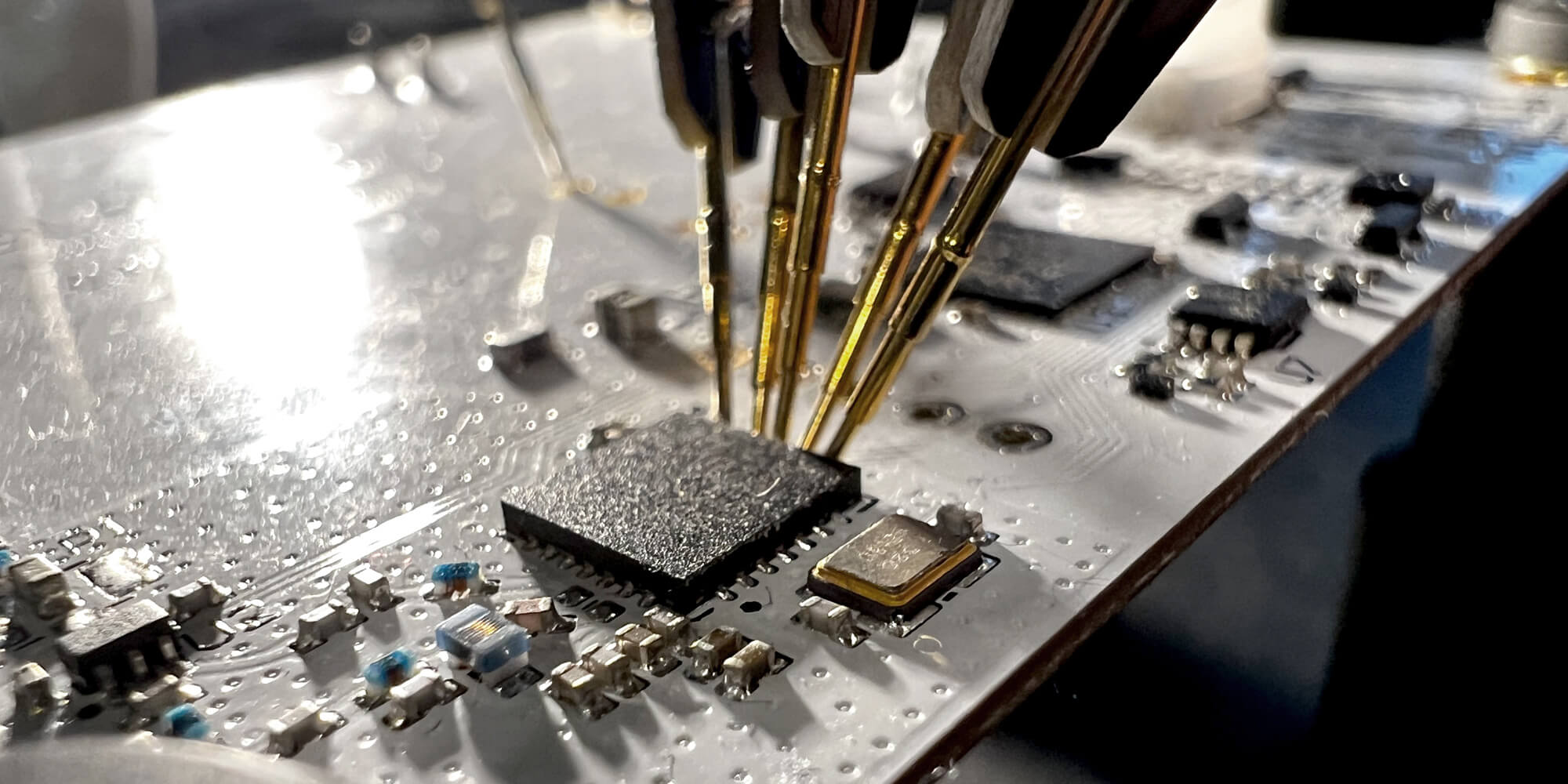

Recherche de vulnérabilités sur des équipements IoT: Cas de la CVE-2022-46527 (Partie 2)

Cet article est la seconde partie de l’étude de cas de la CVE-2022-46527 et va parler de la découverte de la vulnérabilité et d’une preuve de concept menant à un crash

Lire cet articlePublié le

26 juin 2023

Recherche de vulnérabilités sur des équipements IoT: Cas de la CVE-2022-46527 (Partie 1)

Mise en place de l’environnement afin de rechercher des vulnérabilités sur des équipements IoT: Cas de la CVE-2022-46527

Lire cet articlePublié le

14 mars 2023

Nous contacter

Vous avez des questions sur un article ? Besoin de conseils pour trouver la solution qui répondra à vos problématiques ICT ?

Contacter un expert

Nos experts répondent à vos questions

Des questions sur un article ? Besoin de conseils pour trouver la solution qui répondra à vos problématiques ICT ?